Saturday, December 29, 2007

Warning, Menghapus Partisi Linux

Permasalahan timbul setelah HDD tersebut dipasang, kemudian diboot menggunakan sistem Windows XP (SP 2), partisi dari Linux yang sudah dibuat ternyata tidak bisa dihapus menggunakan perintah fdisk (delete partition) dari DOS Command. Perintah ini hanya bisa mengakses dua partisi yaitu partisi C:/ dan D:/, sementara satu partisi lagi yang berisi sistem operasi Linux tidak dapat diakses, pertanyaannya adalah "kenapa hal ini bisa terjadi ?".

Sebenarnya yang salah bukan dari HDD atau perintah dari FDISK itu sendiri. Windows menggunakan dua system file yaitu FAT dan NTFS, sedangkan Linux menggunakan sistem EXT2 dan EXT3 sehingga dalam Windows dikenal drive (C:/, D:/, dst) sementara Linux mengenal root, swap dst. Perbedaan system file inilah yang menyebabkan FDISK tidak bisa mengenali dan menghapus partisi Linux yang dibuat dengan sistem EXT2 dan EXT3, sehingga ketika kita mencoba menghapusnya, yang kita temui adalah pesan error.

Bagaimana caranya agar partisi dari Linux yang menggunakan system file EXT2 atau EXT3 tersebut dapat dihapus ?, Jawabannya sangat sederhana, yaitu untuk memformat suatu HDD dikenal 2 cara yaitu High Level Format (HLF) dan Low Level Format (LLF).

Dalam HLF, perintah format tidak menghapus partisi dan MBR dari suatu HDD, tetapi hanya memformat data yang sebelumnya ada pada drive tersebut sehingga begitu perintah format dijalankan dan selesai, maka kita akan menjumpai HDD yang sudah kosong, tanpa merubah partisi dan MBR yang sudah ada atau harus membuat kembali partisi dan MBR baru. Berbeda halnya dengan LLF, perintah ini akan menghapus seluruh partisi dan MBR yang sudah ada, dengan kata lain, HDD benar-benar kosong (tanpa partisi dan MBR). Sehingga begitu kita melakukan format, kita harus membuat kembali partisi dan MBR yang baru. Jika tidak, maka harddisk tidak akan dapat digunakan.

Untuk memformat suatu HDD dengan cara LLF, yang harus kita lakukan adalah :

1. Siapkan Komputer.

2. Pasang HDD yang akan diformat, jangan lupa setting jumper dipindahkan ke slave

3. Download program HDD-Low-Level-Format-Tool, install pada drive C:/

4. Jalankan program tersebut, tetapi berhati-hatilah, yakinkan bahwa HDD yang akan kita format bukan drive C:/ atau D:/ (master).

5. Setelah diproses, tunggu beberapa menit hingga proses selesai.

Sampai pada tahap ini kita sudah mendapatkan HDD tanpa partisi dan MBR, untuk membuat partisi dan MBR, gunakan perintah FDISK, ikuti langkah-langkahnya. Setelah partisi dan MBR berhasil dibuat, format HDD tsb dengan perintah format.

6. Proses selesai... !!!

Tuesday, December 11, 2007

RainbowCrack (the real password cracker) #2

Setelah kita menghitung berapa banyak kombinasi password yang mungkin ada, langkah selanjutnya adalah menentukan konfigurasi (attack configuration) yang meliputi :

----------------

Success rate (tingkat keberhasilan) dalam menemukan password, semakin mendekati 1 semakin besar tingkat keberhasilannya.

----------------

Penggunaan charset, (sudah dijelaskan pada #1).

---------------

Besarnya hard disk yang diperlukan, semakin besar success rate, semakin besar harddisk yang dibutuhkan untuk menyimpan "hash table".

----------------

Waktu yang digunakan untuk menemukan password.

----------------

please wait...........

loading .............................!!

Monday, December 10, 2007

Crack Password Windows (SP2)

1. Jalankan CMD (Run->cmd)

2. Masuk ke direktori pwdump. Jalankan pwdump6 dengan perintah :

PwDump.exe -o pass.txt 127.0.0.1

pwdump6 Version 1.3.0 by fizzgig and the mighty group at foofus.net

Copyright 2006 foofus.net

This program is free software under the GNU

General Public License Version 2 (GNU GPL), you can redistribute it and/or

modify it under the terms of the GNU GPL, as published by the Free Software

Foundation. NO WARRANTY, EXPRESSED OR IMPLIED, IS GRANTED WITH THIS

PROGRAM. Please see the COPYING file included with this program

and the GNU GPL for further details.

Using pipe {C411BDE9-594E-47F4-99B5-E94ADF194A45}

Key length is 16

Completed.

3. Setelah itu akan didapatkan file pass.txt yang berisi daftar user dan password yang masih dienkripsi.

Contohnya akan tampak seperti berikut :

ach:1003:2BFA42D08601B951ABD697149E2F5967:73098347042E9109FA584CE843018F4F:::

Administrator:500:934A4750EC9859B3EA397B0F6EC18E34:732BD09D6834DA4A5A30300A6A045BF8:::

coba:1004:FBE4F28EE205F0BA79999C25263AA9AA:A69C199A4DF77CD41FCA6EA916A93868:::

Guest:501:NO PASSWORD********************* :NO PASSWORD*********************:::

HelpAssistant:1000:B3D2AE56C93F27B43C4F8419B1A21E9B: DC3DBB258A10B0C7EA9D92133267B905:::

SUPPORT_388945a0:1002:NO PASSWORD*********************: DF1DB672DA1B5C045ECA2490CA753D3B:::

4. Copy file pass.txt ke dalam folder tempat “john-386.exe” berada, jalankan perintah berikut dan tunggu dengan sabar :

john-386.exe pass.txt

Loaded 8 password hashes with no different salts (NT LM DES [64/64 BS MMX])

REN123 (Administrator:2)

TEBAK (coba:2)

ADMINKE (Administrator:1)

MUDAHDI (coba:1)

Yosh!! sekarang passwordnya sudah terlihat secara kasat mata. Jadi password untuk user “Administrator” adalah “adminkeren123″, diperoleh dari menggabungkan Administrator:2 dan Administrator:2.

Administrator:1+Administrator:2 = adminkeren123

Sedangkan untuk user “coba” adalah “mudahditebak”!!

IP Address dan Netmasking

TCP/IP (Transmission Control Protocol/Internet Protocol) adalah protokol standar yang dirancang untuk mengatur komunikasi data dalam hubungan antarkomputer, baik intranet maupun internet.

Protokol ini dikembangkan oleh U.S. Departement of Defense (DoD) atau Departemen Pertahanan Amerika Serikat. Penelitian protokol TCP/IP ini dimulai tahun 1969.

Ibarat sebuah bahasa internasional, protokol ini dapat digunakan untuk berbagai flatform komputer : Windows, Linux, Macintosh dan Novell Netware.

Pada Microsoft Windows, pengaturan TCP/IP terdiri dari beberapa bagian, antara lain IP Address, Subnet Mask, Default Gateway, DNS Server dan WINS Server.

IP ADDRESS !

Definisi dan Format Penulisan

IP (Internet Protocol) Address adalah nomor alamat unique yang diberikan pada sebuah komputer/peralatan yang terhubung dalam jaringan komputer.

Unique artinya masing-masing alamat hanya dimiliki oleh satu komputer/peralatan dalam jaringan sehingga tidak ada sebuah nomor IP Address yang dimiliki oleh dua komputer/peralatan bersamaan dalam sebuah Local Area Network.

Format penulisan IP Address versi 4 (IPv4) yang ditulis dalam notasi titik bilangan desimal adalah sebagai berikut :

xxx.yyy.zzz.www

dimana :

xxx = adalah angka dari 1 s/d 223

(oktet pertama merupakan penentu kelas IP Address)

yyy, zzz dan www = adalah angka dari 1 s/d 254

Contoh

IP Address dalam bentuk notasi titik bilangan desimal (dotted-decimal notation) :

132.168.128.17

Jika kita konversikan ke dalam 4 bagian 32 bit bilangan biner yang disebut OKTET menjadi :

10000100.10100011.10000000.00010001

Dan jika kita tulis dalam bentuk 32 bit bilangan biner menjadi :

10000100101000111000000000010001

Klasifikasi

IP Address dikelompokkan menjadi 5 kelas yaitu : A, B, C, D dan E.

Kelas yang umum digunakan adalah kelas A, B dan C.

Kelas D digunakan untuk multicast sedangkan kelas E dicadangkan untuk keperluan eksprimental.

Kelas IP Address dilihat dengan alamat awal dan akhir-nya :

CLASS

RANGE OKTET PERTAMA

ALAMAT AWAL

ALAMAT AKHIR

A

1 - 126

xxx.0.0.1

xxx.255.255.254

B

128 - 191

xxx.xxx.0.1

xxx.xxx.255.254

C

192 - 223

xxx.xxx.xxx.1

xxx.xxx.xxx.254

Catatan :

IP address dengan alamat 127.0.0.1 tidak dapat digunakan karena merupakan IP address loopback, yaitu IP yang digunakan oleh sebuah komputer untuk mengkoneksikan dirinya sendiri atau alamat localhost.

Dalam pengalamat IP Address, angka 255 tidak dapat digunakan sebagai alamat sebuah host kelas C karena digunakan sebagai alamat Broadcast, yaitu alamat akhir IP Address dalam jaringan.

Terminologi

Berdasarkan penggunaannya, IP address terbagi menjadi :

IP Address Public, yaitu IP address yang digunakan untuk berkomunikasi langsung dengan internet.

IP jenis ini :

a. Harus daftarkan ke ICANN (Internet Corporation for Assigned Names and Numbers) atau InterNIC.

b. Ada biaya registrasinya.

IP Address Public banyak digunakan pada webserver, e-mail server dan gateway/proxy server.

IP Address Private, adalah IP address yang digunakan untuk komunikasi tidak langsung ke internet atau untuk Local Area Network.

IP jenis ini : tidak perlu didaftarkan dan gratis.

Walaupun pada prakteknya untuk LAN kita dapat menggunakan IP Address Prvate dengan angka bebas sesuai dengan kelas yang kita inginkan, namun ICANN memberikan format IP adress yang telah direkomendasikan untuk penggunaan private, yakni :

CLASS

FORMAT IP ADDRESS PRIVATE

A

10.x.x.x

B

172.16.x.x

C

192.168.x.x

Berdasarkan cara konfigurasinya, IP Address dibagi menjadi :

IP Address Dynamic, adalah IP Address yang diberikan sementara oleh sebuah server DHCP kepada komputer client.

Jadi komputer client akan mendapatkan IP Address secara otomatis yang diberikan oleh Server DHCP. Sehingga bisa jadi IP Address client akan selalu berganti saat koneksi ke LAN. Tipe IP Address ini umumnya digunakan untuk komputer dengan jumlah yang besar dimana tidak memungkinkan lagi melakukan setting IP Address masing-masing client secara manual.

Penggunaan IP Address dynamic antara lain saat kita koneksi ke internet menggunakan modem ke ISP.

IP Address Static, adalah IP Address yang diberikan secara tetap kepada komputer client.

Komputer client disetting IP Addressnya secara manual. Untuk LAN yang berskala kecil penggunaan IP Address Static masih banyak digunakan.

SubnetMask

Fungsi dan Format

Subnet Mask adalah nomor yang dikombinasikan dengan IP Address untuk menunjukkan identitas jaringan dimana komputer berada apakah dijaringan lokal atau berada di jaringan global.

Subnet mask juga digunakan untuk membedakan Network ID dan Host ID.

Subnet mask terdiri dari 32 bit bilangan biner yang penulisannya terdiri dari 4 kelompok yang dipisahkan masing-masing oleh titik.

Nomor yang digunakan dari 0 sampai 255. Default subnet mask menggunakan salah satu nomor 0 dan 255, tetapi bisa juga menggunakan nomor yang lain.

Pemakaian Subnet Mask dibagi menjadi tiga kelas dan disesuaikan dengan kelas IP Address yang dipakai dapat dilihat seperti tabel berikut.

CLASS

RANGE OKTET PERTAMA

SUBNETMASK

NETWORK & HOST ID

A

1 - 126

255.0.0.0

nnn.hhh.hhh.hhh

B

128 - 191

255.255.0.0

nnn.nnn.hhh.hhh

C

192 - 223

255.255.255.0

nnn.nnn.nnn.hhh

Format Setting Subnet Mask

NO. MASK

RANGE IP ADDRESS

JUMLAH HOST

0

X.X.X.0 - X.X.X.255

254

192

X.X.X.0 - X.X.X.63

62

224

X.X.X.0 - X.X.X.31

30

240

X.X.X.0 - X.X.X.15

14

248

X.X.X.0 - X.X.X.7

6

252

X.X.X.0 - X.X.X.3

2

Fungsi Subnet Mask dalam jaringan komputer

Sebagai contoh sebuah komputer dalam jaringan menggunakan IP Address kelas C 192.168.1.1 dengan subnet mask 255.255.255.0. artinya komputer tersebut bisa saling berkomunikasi dengan semua IP Address dari 192.168.1.2 s/d 192.168.1.254. Mengapa ? Ingatlah jika menggunakan IP Address kelas C maka format subnet mask nya adalah nnn.nnn.nnn.hhh. Oktet ke empat dari subnet mask tersebut menunjukkan host/komputer yang bisa terkoneksi. Jika angkanya 0 artinya semua host/komputer bisa saling terkoneksi.

Bagaimana jika dalam jaringan tersebut masing-masing komputer menggunakan format subnet mask 255.255.255.192 ? Maka hanya komputer ber-IP Address 192.168.1.1 s/d 192.168.1.62 yang bisa saling berkomunikasi.

Network ID dan Host ID

IP Address dilihat dengan format Network dan Host ID-nya :

CLASS

RANGE OKTET PERTAMA

NETWORK ID

HOST ID

A

1 - 126

xxx

yyy.zzz.www

B

128 - 191

xxx.yyy

zzz.www

C

192 - 223

xxx.yyy.zzz

www

IP Address dilihat dengan jumlah network dan hostnya :

CLASS

RANGE OKTET PERTAMA

JUMLAH NETWORK

JUMLAH HOST

A

1 - 126

128 (2 reserved)

16.777.214

B

128 - 191

16.384

65.534

C

192 - 223

2.097.152

254

Perhatikan IP Address berikut : 132.163.128.17

:: Kelas berapakah IP address tersebut ?

Jawab :

CLASS B (karena oktet pertama-nya berada pada range 128 - 191)

:: Manakah yang merupakan Network ID-nya ?

Jawab :

Karena kelas B network ID-nya adalah oktet pertama dan kedua,

maka network ID dari alamat tersebut adalah 132.163

:: Manakah yang merupakan Host ID-nya ?

Jawab :

Karena kelas B Host ID-nya adalah oktet ketiga dan ke-empat,

maka network ID dari alamat tersebut adalah 128.17

Sekarang akan kita bahas peranan dan fungsi Network dan Host ID ini.

Class A

Jika dalam jaringan, sebuah komputer mempunyai IP Address kelas A, misalkan : 10.1.1.1 maka yang merupakan nomor Network ID-nya adalah 10 dan nomor Host ID-nya adalah 1.1.1 sehingga jika dilihat format Network dan host ID-nya adalah : nnn.hhh.hhh.hhh

catatan : nnn = network, hhh = host

Artinya, dalam jaringan komputer kelas A mereka bisa saling berkomunikasi jika nomor Network ID satu dengan yang lainnya sama, walau nomor Host ID-nya berbeda-beda, itulah mengapa untuk kelas A bisa terkoneksi sebanyak 16.777.214 komputer/host untuk satu nomor Network ID.

Contoh :

IP Address 10.1.1.1 bisa berkomunikasi langsung dengan IP Address 10.2.2.2, 10.3.3.3 atau bahkan dengan 10.254.254.254 tetapi tidak bisa berkomunikasi langsung dengan IP Address 11.1.1.1

Class B

Jika dalam jaringan, sebuah komputer mempunyai IP Address kelas B, misalkan : 128.17.1.1 maka yang merupakan nomor Network ID-nya adalah 128.17 dan nomor Host ID-nya adalah 1.1 sehingga jika dilihat format Network dan host ID-nya adalah : nnn.nnn.hhh.hhh

Artinya jika kita mempunyai sebuah IP Address 128.1.1.1 maka hanya bisa berkomunikasi langsung dengan alamat berformat 128.1.x.x misal dengan 128.1.2.1 tetapi tidak bisa dengan 128.2.1.1. Sehingga jumlah host yang bisa terhubung dengan kelas B ini adalah 65.534

Class C

Jika dalam jaringan, sebuah komputer mempunyai IP Address kelas C, misalkan : 192.168.1.1 maka yang merupakan nomor Network ID-nya adalah 192.168.1 dan nomor Host ID-nya adalah 1 sehingga jika dilihat format Network dan host ID-nya adalah : nnn.nnn.nnn.hhh

Artinya jika kita mempunyai sebuah IP Address 192.168.1.1 maka hanya bisa berkomunikasi langsung dengan alamat berformat 192.168.1.x misal dengan 192.168.1.1 tetapi tidak bisa dengan 192.168.2.1. apalagi ke lain kelas 10.10.10.1

Sehingga jumlah host yang bisa terhubung dengan satu format kelas C ini adalah 254.

Konfigurasi IP Address

Konfigurasi IP Address di Windows XP

1. Klik kanan MY NETWORK PLACE di desktop > PROPERTIES

> Maka akan tampil sebegai berikut : [1]

2. Selanjutkan akan tampil : [2]

> klik kanan LOCAL AREA CONNECTIONS > PROPERTIES

3. Selanjutkan akan tampil : [3]

> klik ganda pada INTERNET PROTOCOL (TCP/IP)

atau

> klik INTERNET PROTOCOL (TCP/IP) > pilih PROPERTIES

4. Selanjutkan akan tampil : [4]

> Klik pada USE THE FOLLOWWING IP ADDRESS

> Isilah IP Address pada kolom IP Address

> Isilah Subnetmask nya.

Saat mouse kita klik ke kolom subnetmask maka akan

terisi secara otomatis sesuai dengan kelas dari IP Address

(Windows 2000 Server, Windows XP, Windows 2003 Server).

5. Selanjutkan klik OK > OK

Maka IP Address komputer kita sudah tersetting, untuk mengetahui apakah kita telah benar melakukan prosedur ini, lakukan pengujian untuk melihat IP Address komputer. Lihat di Command untuk IP Address.

5.4 Command untuk IP Address 5.4.1 Melihat IP Address Komputer & Koneksi Jaringan

IPCONFIG

Kadangkala kita belum mengetahui berapa nomor IP Address komputer yang sedang kita gunakan.

Berikut adalah langkah-langkah untuk MENGETAHUI IP ADDRESS KOMPUTER.

1. Klik START > RUN > ketik COMMAND atau CMD (Win XP) > enter

2. Akan tampil layar Command Prompt > ketik IPCONFIG /all > enter

3. Maka akan tampil informasi mengenai IP Address komputer yang sedang dipakai.

PING (Packet Internet Gropher)

Bagaimana caranya untuk mengetahui apakah koneksi jaringa kita ke komputer lainnya dalam kondisi bagus ?

Berikut adalah langkah-langkah untuk mengetahui kualitas jaringan komputer kita.

1. Klik START > RUN > ketik COMMAND atau CMD (Win XP) > enter

2. Akan tampil layar Command Prompt > ketik PING ipaddress_tujuan > enter

3. Maka akan tampil informasi mengenai koneksi komputer kita ke komputer tujuan.

Ini adalah kemungkinan-kemungkinan hasil command PING :

1. "Refly from ip_tujuan: bytes=32 time<1ms TTL=64" dan 0% loss

=> artinya koneksi komputer kita ke komputer ip_tujuan bagus

2. "Request timed out" atau "Destination host unreacheble"

=> artinya tidak adanya koneksi ke komputer ip_tujuan

bisa karena tidak satu kelas dan satu network ID atau kabel tidak terpasang

Friday, December 7, 2007

RainbowCrack (the real password cracker) #1

Sebelum menggunakan program ini yang perlu anda lakukan adalah :

1. Hardware

Siapkan hardware dengan spek menengah keatas (Pentium IV Core2DUO 3.0, memory minimal 512 Mb, harddisk minimal 80 Gb, untuk amannya siapkan 120Gb), kenapa ? karena kita harus membuat hash table yang besarnya bervariasi tergantung dari charset password yang digunakan

Besarnya hash table bervariasi mulai 610 MB untuk alpha (1-7 digit password) hingga 64 GB untuk all character (1-7 digit password)

2. Software

Download software berikut ini :

rainbowcrack-1.2-win.zip (547K)

rainbowcrack-1.2-src.zip

sekalian dengan Algorithm patch for RainbowCrack 1.2(3K)

Ekstrak file zip

3. Hash table creating

Bersiaplah untuk tahap ini karena waktu yang dibutuhkan tidak sedikit, tentukan terlebih dahulu jenis password yang digunakan, jika lebih banyak alpha buat hash table dengan alpha, untuk amannya buat hash table dengan alpha-numeric. Tetapi jika anda punya banyak waktu, buat hash table dengan option "all", tentunya dengan konsekuensi waktu dan space harddisk yang dibutuhkan semakin membengkak.

Introduction,

Sebelum melangkah lebih jauh, pastikan anda mengetahui dan memahami "plain charset" atau jenis character yang digunakan dalam membentuk suatu password.

Charset :

alpha = [ABCDEFGHIJKLMNOPQRSTUVWXYZ]

lower-alpha [abcdefghijklmnopqrstuvwxyz]

alpha-space = [ABCDEFGHIJKLMNOPQRSTUVWXYZ ]

lower-alpha-space [abcdefghijklmnopqrstuvwxyz ]

numeric = [0123456789]

alpha-numeric = [ABCDEFGHIJKLMNOPQRSTUVWXYZ0123456789]

lower-alpha-numeric [abcdefghijklmnopqrstuvwxyz01234567890]

alpha-numeric-symbol14 = [ABCDEFGHIJKLMNOPQRSTUVWXYZ0123456789!@#$%^&*()-_+=]

lower-alpha-numeric-symbol14 =[abcdefghijklmnopqrstuvwxyz0123456789!@#$%^&*()-_+=]

all = [ABCDEFGHIJKLMNOPQRSTUVWXYZ0123456789!@#$%^&*()-_+=~`[]{}\:;"'<>,.?/]

Jumlah charset :

[alpha/lower-alpha] = 26

[alpha/lower-alpha]-space = 27

numeric = 10

[alpha/lower-alpha]-numeric = 36

[alpha/lower-alpha]-numeric-symbol14 = 50

all = 68

Semakin banyak jumlah charset, semakin besar kemungkinan kombinasi dari suatu password. selain itu faktor lain yang mempengaruhi adalah panjang dari password yang digunakan (maksimal 14 digit).

Perhitungan Password Parameter

Sedikit perhitungan dibawah ini memberikan gambaran berapa banyak kemungkinan dari sebuah password dengan masing-masing charset (14 digit password) :

[alpha/lower-alpha] = 26

[26^1] + [26^2] +.................+ [26^14] = 67,090,373,691,429,000,000

[alpha/lower-alpha]-space = 27

[27^1] + [27^2] +.................+ [26^14] = 113,627,411,790,417,000,000

numeric = 10

[10^1] + [10^2] +.................+ [10^14] = 111,111,111,111,110

[alpha/lower-alpha]-numeric = 36

[36^1] + [36^2] +.................+ [36^14] = 6,316,397,706,306,670,000,000

[alpha/lower-alpha]-numeric-symbol14 = 50

[50^1] + [50^2] +.................+ [50^14] = 622,807,716,836,735,000,000,000

all = 68

[68^1] + [68^2] +.................+ [68^14] = 45,873,184,304,295,500,000,000,000

Sebuah password yang "hanya" menggunakan 14 digit charset "alpha" mempunyai kemungkinan sebesar 67,090,373,691,429,000,000, bandingkan dengan yang menggunakan 14 digit charset "all" yang "mempunyai" kemungkinan sebesar 45,873,184,304,295,400,000,000,000 ; suatu nilai yang fantastis tentunya.

..........bersambung ke "RainbowCrack (the real password cracker) #2"

Cracking BIOS Password - how to

- Menggunakan Backdoor Password BIOS (default)

- Reset Password lewat Software ( download di http://www.cgsecurity.org/wiki/CmosPwd )

- Reset Password lewat Harware ( jumper clear CMOS ), yang doyan utak-atik hardware pasti dah tahu caranya.

Backdoor Password BIOS :

AMI backdoor BIOS passwords :

A.M.I.,

AAAMMMIII,

AMI?SW ,

AMI_SW,

BIOS,

CONDO,

HEWITT RAND,

LKWPETER,

MI,

PASSWORD.

Award backdoor BIOS password :

8xspasi,

01322222,

589589,

589721,

595595,

598598 ,

ALFAROME,

ALLY,

ALLy,

aLLY,

aLLy,

aPAf,

award,

AWARD PW,

AWARD SW,

AWARD?SW,

AWARD_PW,

AWARD_SW,

AWKWARD,

awkward,

BIOSTAR,

CONCAT,

CONDO,

Condo,

condo,

d8on,

djonet,

HLT,

J256,

J262,

j262,

j322,

j332,

J64,

KDD,

LKWPETER,

Lkwpeter,

PINT,

pint,

SER,

SKY_

FOX,

SYXZ,

syxz,

TTPTHA,

ZAAAADA,

ZAAADA,

ZBAAACA, and

ZJAAADC.

Phoenix BIOS backdoor passwords :

BIOS,

CMOS,

phoenix, and

PHOENIX

Berdasarkan Vendor :

VOBIS & IBM : merlin

Dell : Dell

Biostar : Biostar

Compaq : Compaq

Enox : xo11nE

Epox : central

Freetech : Posterie

IWill : iwill

Jetway : spooml

Packard Bell : bell9

QDI : QDI

Siemens : SKY_FOX

SOYO : SY_MB

TMC : BIGO

Toshiba : Toshiba

OPHCRACK

Program ini merupakan program password cracker yang paling mudah untuk digunakan. Program ini tersedia dalam bentuk ISO yang nantinya di burn kedalam satu CD. Penggunaannya cukup mudah, tinggal masukkan ke dalam CD drive dan boot computer dari CD-ROM, kemudian tinggal tunggu. Permasalahannya adalah Ophcrack hanya mampu memecahkan kode password dengan jenis alpha-numeric, bukan alpha-numeric-extended character.

- Siapkan computer + line internet

- Download software ophcrack-livecd-1.2.2.iso di

- http://downloads.sourceforge.net/ophcrack/ophcrack-livecd-1.2.2.iso?modtime=1188977884&big_mirror=0

- Tunggu hingga seluruh file selesai didownload, waktu yang dibutuhkan lumayan lama karena ukuran filenya lumayan besar (455 Mb)

- Burn ISO file ke dalam CD

Bagaimana jika kita tidak bisa melakukan booting dari CD-ROM karena BIOS komputer target ternyata diproteksi dengan password ?, pepatah bilang "banyak jalan menuju roma", silakan anda lihat pada tulisan "Cracking BIOS Password - how to"

Password Cracker : Introduction

Untuk mengetahui suatu password memang gampang-gampang susah, teknik yang biasanya digunakan oleh intruder adalah dengan brute force attack (dictionary attack dan time-memory trade-off).

Dictionary attack adalah suatu cara/teknik mengetahui password dengan memggunakan percobaan terhadap semua kunci yang mungkin. Pendekatan ini pada awalnya merujuk pada sebuah program komputer yang mengandalkan kekuatan pemrosesan komputer dibandingkan kecerdasan manusia. Sebagai contoh, untuk menyelesaikan sebuah persamaan kuadrat seperti x²+7x-44=0, di mana x adalah sebuah integer, dengan menggunakan teknik serangan brute-force, penggunanya hanya dituntut untuk membuat program yang mencoba semua nilai integer yang mungkin untuk persamaan tersebut hingga nilai x sebagai jawabannya muncul. Istilah brute force sendiri dipopulerkan oleh Kenneth Thompson, dengan mottonya: "When in doubt, use brute-force" (jika ragu, gunakan brute-force).

Sebuah password dapat dibongkar dengan menggunakan program yang disebut sebagai password cracker. Program password cracker adalah program yang mencoba membuka sebuah password yang telah terenkripsi dengan menggunakan sebuah algoritma tertentu dengan cara mencoba semua kemungkinan. Teknik ini sangatlah sederhana, tapi efektivitasnya luar biasa, dan tidak ada satu pun sistem yang aman dari serangan ini, meski teknik ini memakan waktu yang sangat lama, khususnya untuk password yang rumit.

Namun ini tidak berarti bahwa password cracker membutuhkan decrypt. Pada prakteknya, mereka kebayakan tidak melakukan itu. Umumnya, kita tidak dapat melakukan decrypt password-password yang sudah terenkripsi dengan algoritma yang kuat. Proses-proses enkripsi modern kebanyakan hanya memberikan satu jalan, di mana tidak ada proses pengembalian enkripsi. Namun, anda menggunakan tool-tool simulasi yang mempekerjakan algoritma yang sama yang digunakan untuk mengenkripsi password orisinal. Tool-tool tersebut membentuk analisa komparatif. Program password cracker tidak lain adalah mesin-mesin ulet. Ia akan mencoba kata demi kata dalam kecepatan tinggi. Mereka menganut "Azaz Keberuntungan", dengan harapan bahwa pada kesempatan tertentu mereka akan menemukan kata atau kalimat yang cocok. Teori ini mungkin tepat mengena pada anda yang terbiasa membuat password asal-asalan. Dan memang pada kenyataannya, password-password yang baik sulit untuk ditembus oleh program password cracker.

Hacker v/s Cracker

ulasan dibawah ini mungkin akan membuka pikiran anda mengenai hacker/cracker.

Hacker dapat diartikan sebagai seseorang/orang yang mempelajari, menganalisa, dan selanjutnya bila menginginkan, bisa membuat, memodifikasi, atau bahkan mengeksploitasi sistem yang terdapat di sebuah perangkat seperti perangkat lunak komputer dan perangkat keras komputer, program komputer, administrasi dan hal-hal lainnya , terutama keamanan.

Secara umum Hacker terbagi menjadi dua golongan besar yaitu white hat hacker dan black hat hacker. White hat hacker adalah hacker yang sesuai dengan pengertian sebenarnya, mereka hanya menjadi seorang intruder untuk kemudian memberitahukan kepada administrator/seseorang yang bertanggung jawab terhadap sistem tersebut mengenai kelemahan-kelemahan sistem yang dimasukinya tanpa berniat untuk merusaknya.

Berbeda dengan Black hat hacker, mereka yang termasuk kategori ini benar-benar bersifat merusak dan jauh dari pengertian hacker yang sebenarnya, mereka menjadi intruder sekaligus merusak sistem yang dimasukinya dan yang lebih parahnya lagi memanfaatkan sistem yang berhasil dimasukinya untuk kepentingan tertentu (kebanyakan kriminal), bagi mereka menaklukan suatu sistem merupakan suatu kepusasan tersendiri. Kategori inilah yang disebut dengan "cracker".

Kegiatan yang dilakukan oleh hacker/cracker disebut dengan "Hacking". Hacking adalah suatu kegiatan untuk menemukan hal-hal baru dan menantang.

Dalam komunitas hacker/cracker, dikenal beberapa tingkatan yaitu :

Elite :

Mereka mengerti sistem operasi luar dalam, sanggup mengkonfigurasi & menyambungkan

jaringan secara global. Sanggup melakukan pemrogramman setiap harinya. Sebuah anugrah

yang sangat alami, mereka biasanya effisien & trampil, menggunakan pengetahuannya dengan

tepat. Mereka seperti siluman dapat memasuki sistem tanpa di ketahui, walaupun mereka tidak

akan menghancurkan data-data.

Semi Elite:

Hacker ini biasanya lebih muda daripada Elite. Mereka juga mempunyai kemampuan &

pengetahuan luas tentang komputer. Mereka mengerti tentang sistem operasi (termasuk

lubangnya). Biasanya dilengkapi dengan sejumlah kecil program cukup untuk mengubah

program eksploit. Banyak serangan yang dipublikasi dilakukan oleh hacker kaliber ini, sialnya

oleh para Elite mereka sering kali di kategorikan Lamer.

Developed Kiddie :

Sebutan ini terutama karena umur kelompok ini masih muda (ABG) & masih sekolah. Mereka

membaca tentang metoda hacking & caranya di berbagai kesempatan. Mereka mencoba

berbagai sistem sampai akhirnya berhasil & memproklamirkan kemenangan ke lainnya.

Umumnya mereka masih menggunakan Grafik User Interface (GUI) & baru belajar basic dari

UNIX, tanpa mampu menemukan lubang kelemahan baru di sistem operasi.

ScriptKiddie :

Seperti developed kiddie, Script Kiddie biasanya melakukan aktifitas di atas. Seperti juga

Lamers, mereka hanya mempunyai pengetahuan teknis networking yang sangat minimal.

Biasanya tidak lepas dari GUI. Hacking dilakukan menggunakan trojan untuk menakuti &

menyusahkan hidup sebagian pengguna Internet.

Lamer :

Mereka adalah orang tanpa pengalaman & pengetahuan yang ingin menjadi hacker (wanna-be

hacker). Mereka biasanya membaca atau mendengar tentang hacker & ingin seperti itu.

Penggunaan komputer mereka terutama untuk main game, IRC, tukar menukar software

bajakan, mencuri kartu kredit. Biasanya melakukan hacking menggunakan software trojan,

nuke & DoS.

Sistem yang digunakan oleh hacker maupun cracker untuk menembus suatu sistem adalah sama, yaitu :

Tahap 1. Footprinting,

Tahap 2. Scanning.

Tahap 3. Enumerasi (mencari account name yang sah, password, serta

sharing file yang ada)

Tahap 4. Gaining Access (password cracking) dengan dictionary

attack atau bruce force attack

Tahap 5. Escalating Privillage (untuk mendapatkan hak akses penuh sebagai administrator)

Tahap 6. Pilfering (mencari informasi lanjutan)

Tahap 7. Covering Track (penutup jejak intruder)

Tahap 8. Creating backdoor (membuat jalan belakang dengan tujuan agar dapat dengan mudah masuk kembali ke dalam sistem)

Tahap 9. Denial of Services, (melumpuhkan sistem dengan menyerangnya menggunakan paket-paket data yang bertubi-tubi sampai sistem crash)

Wednesday, November 28, 2007

ADSL Hacking melalui IP Address

Sebagai lanjutan artikel " IP Address Scanning",berikut ini akan diterangkan cara-cara untuk menembus modem ADSL yang merupakan penghubung antara local address dengan public address.

1. Siapkan peralatan perang

Hardware : komputer, line internet

Software : IP scanner, internet browser seperti opera, IE, lebih disukai mozzilla firefox

2. Buka http://www.ip-adress.com/untuk mengetahui IP Address komputer anda.

3. Jalankan IPScanner, tentukan range IP Address yang akan kita cari (contoh 125.163.75.0 - 125.163.75.255), tekan start. Pada Option cari IP Address yang aktif saja untuk mempersingkat waktu. Lebih singkat lagi kalo kita udah tahu IP Address target operasi, tinggal dicek apakah sedang aktif atau tidak!.

Inilah hasilnya :

4. Pilih beberapa IP Address sebagai target operasi (Tip : Cari dan pilihlah hasil scan IP target yg terbuka port 80 atau 8080-nya)

5. Buka internet browser

6. Masukkan IP Address tersebut (contoh 125.163.75.xx)

Apabila berhasil, akan muncul tampilan halaman seperti ini :

Untuk dapat masuk ke Setup ADSL dengan IP Address tersebut, kita harus mengetahui "Username" dan "Password". Kebanyakan masih standar/default, hanya beberapa yang sudah diubah oleh administrator.

Berikut "Username" dan "Password" standar/default

admin ; [kosong]

admin ; admin

admin ; password

admin ; 1234

[kosong] ; admin

[kosong] ; password

Apabila kita mengetahun merk dari ADSL modem, kunjungi http://www.cirt.net/cgi-bin/passwd.pl, masukkan merk dari ADSL, "username" dan "password" default akan muncul.

Untuk melihat password yang ditampilkan dengan **********

Klik kanan pada halaman tsb, lalu klik this frame - view frame source

hasilnya adalah :

Contoh diatas adalah salah satu contoh bahwa dengan mengetahui IP Address, seseorang dapat dengan mudah masuk dan mengetahui "username" dan "password" ADSL tanpa diketahui pemilik IP Address tersebut. Bayangkan yang terjadi apabila sang penyusup tersebut mengganti "username" dan "password" tersebut, atau bagaimana seandainya "username" dan "password" tersebut disalahgunakan oleh sang penyusup..!!??, silakan anda menjabarkan sendiri jawabannya.

Artikel ini bukan bertujuan untuk mengajari seseorang untuk menjadi seorang penyusup (bagian-bagian tertentu yang dinilai sangat vital dari gambar sengaja dihilangkan untuk menghindari penyalahgunaan), tetapi hanya sebagai gambaran bahwa "username" dan "password" merupakan hal yang sangat penting sehingga hanya yang berkepentingan saja yang mengetahuinya. Perlu diingat, untuk mengetahuinya ternyata tidak terlalu sulit.

Kesimpulan :

1. "Username" dan "Password" kebanyakan masih standar/default sehingga sangat mudah untuk ditembus. Hanya sedikit admin (yang "berkelas" dan mempunyai "jam terbang" cukup tinggi tentunya) yang sudah menggantinya sehingga cukup sulit untuk ditembus, walaupun tidak menjamin seratus persen.

2. Saran untuk para admin, gantilah "Username" dan "Password" standar/default sehingga jaringan anda tidak dengan mudah dimasuki oleh penyusup karena cara ini cukup efektif !.

3. Ingatlah, para penyusup mempunyai 1001 cara untuk dapat masuk kedalam sistem jaringan anda, waspadalah ........ waspadalah ..........!!!!

Cara Dan Jenis Hacker Menyerang Situs

http://channells1edp.blogspot.com/2007/11/cara-dan-jenis-hacker-menyerang-situs.html,

mungkin berguna !!

Cara Dan Jenis Hacker Menyerang Situs

Dalam dunia hacking (tepatnya cracking ding) dikenal beberapa jenis serangan terhadap server. Berikut ini jenis-jenis serangan dasar yang dapat dikelompokkan dalam minimal 6 kelas, yaitu:

Intrusion

Pada jenis serangan ini seorang cracker (umumnya sudah level hacker) akan dapat menggunakan sistem komputer server. Serangan ini lebih terfokus pada full access granted dan tidak bertujuan merusak. Jenis serangan ini pula yg diterapkan oleh para hacker untuk menguji keamanan sistem jaringan mereka. Dilakukan dalam beberapa tahap dan tidak dalam skema kerja spesifik pada setiap serangannya (dijelaskan pada artikel lain).

Denial of Services (DoS)

Penyerangan pada jenis DoS mengakibatkan layanan server mengalami stuck karena kebanjiran

request oleh mesin penyerang. Pada contoh kasus Distributed Denial of Services (DDoS) misalnya; dengan menggunakan mesin-mesin zombie, sang penyerang akan melakukan packeting request pada server secara serentak asimetris dan simultan sehingga buffer server akan kelabakan menjawabnya. Stuck/hang akan menimpa server. Jadi bukan server lagi namanya (servicenya mati masak dibilang server? hehehe….)

Joyrider

Nah, ini namanya serangan iseng. Karena kebanyakan baca novel-novel hacking dan gak bisa

belajar benar, isenglah jadinya nyoba-nyoba nyerang pake ilmu-ilmu instan super cepat atau dengan alasan pengen tau isinya mesin orang, yang jelas serangan jenis ini rata-rata karena rasa ingin tau, tapi ada juga yang sampe menyebabkan kerusakan atau kehilangan data.

Vandal

Jenis serangan spesialis pengrusak.

Scorekeeper

Serangan yang bertujuan mencapai reputasi hasil cracking terbanyak. Biasanya hanya berbentuk deface halaman web (index/nambah halaman) dengan memampangakan NickName dan kelompok tertentu. Sebagian besar masih tidak perduli dengan isi mesin sasarannya. Saat ini jenis penyerang ini lebih dikenal dengan sebutan WannaBe/Script kiddies.

Spy

Tiga hurup saja. Jenis serangan untuk memperoleh data atau informasi rahasia dari mesin

target. Biasanya menyerang pada mesin-mesin dengan aplikasi database didalamnya. Kadang

kala suatu perusahaan menyewa ‘mata-mata’ untuk mencuri data perusahaan rivalnya

1. IP Spoofing

IP Spoofing juga dikenal sebagai Source Address Spoofing, yaitu pemalsuan alamat IP attacker sehingga sasaran menganggap alamat IP attacker adalah alamat IP dari host di dalam network bukan dari luar network. Misalkan attacker mempunyai IP address type A 66.25.xx.xx ketika attacker melakukan serangan jenis ini maka Network yang diserang akan menganggap IP attacker adalah bagian dari Networknya misal 192.xx.xx.xx yaitu IP type C. IP Spoofing terjadi ketika seorang attacker ‘mengakali’ packet routing untuk mengubah arah dari data atau transmisi ke tujuan yang berbeda. Packet untuk routing biasanya di transmisikan secara transparan dan jelas sehingga membuat attacker dengan mudah untuk memodifikasi asal data ataupun tujuan dari data. Teknik ini bukan hanya dipakai oleh attacker tetapi juga dipakai oleh para security profesional untuk men tracing identitas dari para attacker.

2. FTP Attack

Salah satu serangan yang dilakukan terhadap File Transfer Protocol adalah serangan buffer overflow yang diakibatkan oleh malformed command. tujuan menyerang FTP server ini rata-rata adalah untuk mendapatkan command shell ataupun untuk melakukan Denial Of Service. Serangan Denial Of Service akhirnya dapat menyebabkan seorang user atau attacker untuk mengambil resource didalam network tanpa adanya autorisasi, sedangkan command shell dapat membuat seorang attacker mendapatkan akses ke sistem server dan file-file data yang akhirnya seorang attacker bisa membuat anonymous root-acces yang mempunyai hak penuh terhadap system bahkan network yang diserang. Tidak pernah atau jarang mengupdate versi server dan mempatchnya adalah kesalahan yang sering dilakukan oleh seorang admin dan inilah yang membuat server FTP menjadi rawan untuk dimasuki. Sebagai contoh adalah FTP server yang populer di keluarga UNIX yaitu WU-FTPD yang selalu di upgrade dua kali dalam sehari untuk memperbaiki kondisi yang mengizinkan terjadinya bufferoverflow Mengexploitasi FTP juga berguna untuk mengetahui password yang terdapat dalam sistem, FTP Bounce attack (menggunakan server ftp orang lain untuk melakukan serangan), dan mengetahui atau mensniff

informasi yang berada dalam sistem.

3. Unix Finger Exploits

Pada masa awal internet, Unix OS finger utility digunakan secara efficient untuk men sharing informasi diantara pengguna. Karena permintaan informasi terhadap informasi finger ini tidak menyalahkan peraturan, kebanyakan system Administrator meninggalkan utility ini (finger) dengan keamanan yang sangat minim, bahkan tanpa kemanan sama sekali. Bagi seorang attacker utility ini sangat berharga untuk melakukan informasi tentang footprinting, termasuk nama login dan informasi contact. Utility ini juga menyediakan keterangan yang sangat baik tentang aktivitas user didalam sistem, berapa lama user berada dalam sistem dan seberapa jauh user merawat sistem. Informasi yang dihasilkan dari finger ini dapat meminimalisasi usaha cracker dalam menembus sebuah sistem. Keterangan pribadi tentang user yang dimunculkan oleh finger daemon ini sudah cukup bagi seorang atacker untuk melakukan social engineering dengan menggunakan social skillnya untuk memanfaatkan user agar ‘memberitahu’ password dan kode akses terhadap system.

4. Flooding & Broadcasting

Seorang attacker bisa menguarangi kecepatan network dan host-host yang berada di dalamnya secara significant dengan cara terus melakukan request/permintaan terhadap suatu informasi dari sever yang bisa menangani serangan classic Denial Of Service(Dos), mengirim request ke satu port secara berlebihan dinamakan flooding, kadang hal ini juga disebut spraying. Ketika permintaan flood ini dikirim ke semua station yang berada dalam network serangan ini dinamakn broadcasting. Tujuan dari kedua serangan ini adalah sama yaitu membuat network resource yang menyediakan informasi menjadi lemah dan akhirnya menyerah.

Serangan dengan cara Flooding bergantung kepada dua faktor yaitu: ukuran dan/atau volume (size and/or volume). Seorang attacker dapat menyebabkan Denial Of Service dengan cara melempar file berkapasitas besar atau volume yang besar dari paket yang kecil kepada sebuah system. Dalam keadaan seperti itu network server akan menghadapi kemacetan: terlalu banyak informasi yang diminta dan tidak cukup power untuk mendorong data agar berjalan. Pada dasarnya paket yang besar membutuhkan kapasitas proses yang besar pula, tetapi secara tidak normal paket yang kecil dan sama dalam volume yang besar akan menghabiskan resource secara percuma, dan mengakibatkan kemacetan.

5. Fragmented Packet Attacks

Data-data internet yang di transmisikan melalui TCP/IP bisa dibagi lagi ke dalam paket-paket yang hanya mengandung paket pertama yang isinya berupa informasi bagian utama( kepala) dari TCP. Beberapa firewall akan mengizinkan untuk memroses bagian dari paket-paket yang tidak mengandung informasi alamat asal pada paket pertamanya, hal ini akan mengakibatkan beberapa type system menjadi crash. Contohnya, server NT akan menjadi crash jika paket-paket yang dipecah(fragmented packet) cukup untuk menulis ulang informasi paket pertama dari suatu protokol.

6. E-mail Exploits

Peng-exploitasian e-mail terjadi dalam lima bentuk yaitu: mail floods, manipulasi perintah (command manipulation), serangan tingkat transportasi(transport level attack), memasukkan berbagai macam kode (malicious code inserting) dan social engineering(memanfaatkan sosialisasi secara fisik). Penyerangan email bisa membuat system menjadi crash, membuka dan menulis ulang bahkan mengeksekusi file-file aplikasi atau juga membuat akses ke fungsi fungsi perintah (command function).

7. DNS and BIND Vulnerabilities

Berita baru-baru ini tentang kerawanan (vulnerabilities) tentang aplikasi Barkeley Internet Name Domain (BIND) dalam berbagai versi mengilustrasikan kerapuhan dari Domain Name System (DNS), yaitu krisis yang diarahkan pada operasi dasar dari Internet (basic internet operation).

8. Password Attacks

Password merupakan sesuatu yang umum jika kita bicara tentang kemanan. Kadang seorang user tidak perduli dengan nomor pin yang mereka miliki, seperti bertransaksi online di warnet, bahkan bertransaksi online dirumah pun sangat berbahaya jika tidak dilengkapi dengan software security seperti SSL dan PGP. Password adalah salah satu prosedur kemanan yang sangat sulit untuk diserang, seorang attacker mungkin saja mempunyai banyak tools (secara teknik maupun dalam kehidupan sosial) hanya untuk membuka sesuatu yang dilindungi oleh password. Ketika seorang attacker berhasil mendapatkan password yang dimiliki oleh seorang user, maka ia akan mempunyai kekuasaan yang sama dengan user tersebut. Melatih karyawan/user agar tetap waspada dalam menjaga passwordnya dari social engineering setidaknya dapat meminimalisir risiko, selain berjaga-jaga dari praktek social enginering organisasi pun harus mewaspadai hal ini dengan cara teknikal. Kebanyakan serangan yang dilakukan terhadap password adalah menebak (guessing), brute force, cracking dan sniffing.

9.Proxy Server Attacks

Salah satu fungsi Proxy server adalah untuk mempercepat waktu response dengan cara menyatukan proses dari beberapa host dalam suatu trusted network. Dalam kebanyakan kasus, tiap host mempunyai kekuasan untuk membaca dan menulis (read/write) yang berarti apa yang bisa saya lakukan dalam sistem saya akan bisa juga saya lakukan dalam system anda dan sebaliknya.

10. Remote Command Processing Attacks

Trusted Relationship antara dua atau lebih host menyediakan fasilitas pertukaran informasi dan resource sharing. Sama halnya dengan proxy server, trusted relationship memberikan kepada semua anggota network kekuasaan akses yang sama di satu dan lain system (dalam network).

Attacker akan menyerang server yang merupakan anggota dari trusted system. Sama seperti kerawanan pada proxy server, ketika akses diterima, seorang attacker akan mempunyai kemampuan mengeksekusi perintah dan mengkases data yang tersedia bagi user lainnya.

11. Remote File System Attack

Protocol-protokol untuk tranportasi data –tulang punggung dari internet— adalah tingkat TCP (TCPLevel) yang mempunyai kemampuan dengan mekanisme untuk baca/tulis (read/write) Antara network dan host. Attacker bisa dengan mudah mendapatkan jejak informasi dari mekanisme ini untuk mendapatkan akses ke direktori file.

12. Selective Program Insertions

Selective Program Insertions adalah serangan yang dilakukan ketika attacker menaruh program-program penghancur, seperti virus, worm dan trojan (mungkin istilah ini sudah anda kenal dengan baik ☺) pada system sasaran. Program-program penghancur ini sering juga disebut malware. Program-program ini mempunyai kemampuan untuk merusak system, pemusnahan file, pencurian password sampai dengan membuka backdoor.

13. Port Scanning

Melalui port scanning seorang attacker bisa melihat fungsi dan cara bertahan sebuah system dari berbagai macam port. Seorang atacker bisa mendapatkan akses kedalam sistem melalui port yang tidak dilindungi. Sebaia contoh, scaning bisa digunakan untuk menentukan dimana default SNMP string di buka untuk publik, yang artinya informasi bisa di extract untuk digunakan dalam remote command attack.

14.TCP/IP Sequence Stealing, Passive Port Listening and Packet

Interception TCP/IP Sequence Stealing, Passive Port Listening dan Packet Interception berjalan untuk mengumpulkan informasi yang sensitif untuk mengkases network. Tidak seperti serangan aktif maupun brute-force, serangan yang menggunakan metoda ini mempunyai lebih banyak kualitas stealth-like.

15. HTTPD Attacks

Kerawanan yang terdapat dalam HTTPD ataupun webserver ada lima macam: buffer overflows, httpd bypasses, cross scripting, web code vulnerabilities, dan URL floods.

HTTPD Buffer Overflow bisa terjadi karena attacker menambahkan errors pada port yang digunakan untuk web traffic dengan cara memasukan banyak carackter dan string untuk menemukan tempat overflow yang sesuai. Ketika tempat untuk overflow ditemukan, seorang attacker akan memasukkan string yang akan menjadi perintah yang dapat dieksekusi. Bufer-overflow dapat memberikan attacker akses ke command prompt. Smile Beer

IP Address Scanning

Berapa banyak populasi pengguna internet di Indonesia yang bergentayangan di jagad maya?, ribuan, ratusan ribu, bahkan jutaan.

Well..... pertanyaannya dapatkah kita melacak (scanning) terhadap IP Address yang digunakan tersebut, kemudian masuk dan untuk selanjutnya pilihan ada ditangan anda !!, apakah ingin menjadi "hacker" atau "cracker".

Untuk melakukan scanning terhadap IP Address tidaklah sulit, internet menyediakan segalanya, banyak software scanning yang besemayam di jagad maya ini. Salah satunya adalah IPscan yang bisa didownload secara gratis di internet,

silakan anda cari menggunakan search engine.

Begitu selesai didownload, jalankan program tersebut, tampilannya akan seperti ini

untuk melakukan scanning terhadap IP Address, terlebih dahulu tentukan range dari IP Address tersebut, sebagai contoh 202.134.0.1 - 202.134.255.255. Artinya ada sekitar 255 x 255 IP Address (tepatnya 65.025) yang akan kita scan untuk mengetahui statusnya.

Masukkan angka tersebut pada IP range, kemudian tekan start

Proses ini akan memakan waktu yang cukup lama, jadi sabarr yaaaa........

Warna merah pada bagian kiri menunjukkan bahwa IP Address tersebut tidak aktif, sedangkan warna biru menunjukkan IP tersebut aktif

untuk mengetahui detail dari IP Address tersebut, double click pada IP Address yang aktif tersebut.

Hasilnya adalah sebagai berikut :

Proses dengan sengaja dihentikan karena apabila diteruskan akan memakan waktu yang

cukup lama.

Kita dapat juga memilih option dari IP Scanner untuk menampilkan hanya IP Address yang aktif saja, hostname, comp. name, group name, user name, MAC Address, dan TTL.

Hasilnya adalah :

Tuesday, November 27, 2007

Network Hacking

Setiap komputer sudah bisa dipastikan mempunyai IP address masing-masing dan tidak ada komputer yang memiliki IP address yang sama dalam satu jaringan.

IP Address terbagi menjadi dua yaitu static dan dinamic

IP static adalah IP address yang ditentukan oleh administrator jaringan, sedangkan IP dinamic adalah IP yang secara otomatis diberikan oleh komputer atau proxy (dengan DHCP).

IP Address suatu komputer merupakan sesuatu yang vital. Dengan hanya mengetahui IP Address suatu komputer, seorang hacker dapat dengan mudah melakukan aksinya, sehingga koneksi menjadi lumpuh total.

Ini adalah salah satu contoh network hacking yang dapat mengakibatkan koneksi jaringan menjadi lumpuh total secara lokal maupun global dengan cara yang sangat mudah.

Seperti telah disebutkan diatas bahwa IP Address suatu komputer adalah unik, tidak ada IP Address yang sama dalam suatu jaringan. Pertanyaannya adalah bagaimana apabila ada satu atau beberapa komputer dengan IP address yang sama ?.

Sistem jaringan akan "crash", karena begitu komputer dengan IP Address yang sama mencoba bergabung dalam suatu jaringan, maka komputer tersebut tidak mendapatkan IP Address karena IP-nya sedang dipergunakan oleh komputer lain. Hasilnya adalah koneksi tidak dapat dilakukan.

Bagaimana caranya ?

Berikut ini akan diterangkan cara-cara melakukannya, penulis tidak bertanggung jawab terhadap penyalahgunaan artikel ini.

Hal utama yang perlu kita ketahui pertama kali adalah :

1. Koneksi Jaringan (LAN atau Wireless)

2. IP Address yang digunakan (Static atau Dinamic).

Secara garis besar, cara untukmembuka koneksi jaringan LAN sama dengan Wireless !, yang berbeda hanya cara membuka settingan TCP/IP-nya saja

Khusus untuk IP Address Dinamic lakukan langkah-langkah berikut ini :

a. masuk ke command prompt

b. ketik "cmd"

c. ketik "netstat -n"

Lihat Local Address

perintah netstat akan menampilkan semua IP Adreess berikut port yang digunakan.

langkah selanjutnya adalah :

1. Aktifkan Setting TCP/IP

2. klik "Advanced" -- pada bagian IP address klik "add", untuk DHCP tidak akan terlihat

3. Masukkan IP Address target disini (bisa satu atau lebih IP Address). Setelah selesai "OK"

4. Lakukan proses "Disable" dan "Enable" pada device LAN

Proses selesai.

Kesimpulan :

1. Gunakan IP Address Dinamic, karena lebih aman daripada IP Address Static walaupun tidak menjamin IP Address Dinamic tidak bisa dibobol.

2. Disable-kan fungsi LAN setting agar tidak bisa dibuka oleh sembarang orang.

3. Terakhir dan biasanya luput dari perhatian adalah non-aktifkan fungsi command prompt, karena seorang hacker dapat menembus sistem jaringan dari sini.

IP Address Tracker

Dalam tulisan ini akan diterangkan cara-cara untuk mengetahui IP Address kita sendiri maupun orang lain

IP Address Milik Sendiri

IP address milik sendiri klik kanan icon LAN pada pojok kiri bawah start menu (WinXP), pilih Status - Support

IP Address melalui e-mail

Pada bagian awal suatu e-mail, biasanya kita menjumpai "header" dari e-mail yang memberikan informasi dari mana berasal, siapa yang mengirim dan kapan e-mail tersebut diterima.

Bagi yang menggunakan Yahoo Mail, secara umum header e-mail-nya adalah sebagai berikut :

Pada bagian akhir email anda dibagian kanan bawah, ada option "full header", klik option ini, tampilan header akan berubah menjadi seperti ini :

216.252.111.81 merupakan alamat IP anda, sedangkan 80.237.211.64 adalah alamat IP pengirim.

IP Address melalui Chatting (YM, MiRC, ICQ dll)

Sering chatting menggunakan Yahoo Messenger, MiRC, ICQ atau lainnya ?, berhati-hatilah karena anda bisa mengetahui alamat IP dari lawan chatting kita dengan menggunakan tool build-in Windows yaitu command netstat dari command prompt.

Sebelum kita mulai, anda perlu mengerti bagaimana persisnya perintah Netstat digunakan. Perintah ini secara defaultnya digunakan untuk mendapatkan informasi koneksi apa saja yang sedang terjadi pada sistem anda (port, protocol, yang sedang digunakan, dll ), data yang datang dan pergi dan juga nomor port pada remote sistem dimana koneksi terjadi. ‘Netstat’ mengambil semua informasi networking ini dengan membaca tabel routing dari kernel yang berada pada memori.

Berdasarkan RFC pada Internet Tool Catalog, ‘Netstat’ didefinisikan sebagai:

‘Netstat adalah suatu program yang mana mengakses jaringan yang berkaitan dengan struktur data didalam kernel, serta menampilkannya dalam bentuk format ASCII di terminal. Netstat dapat mempersiapkan laporan dari tabel routing, koneksi "listen" dari TCP, TCP dan UDP, dan protocol manajemen memori.’

Untuk mengetahui IP address teman/lawan kita, lakukan cara berikut :

Buka Program Chatting favorit anda, cari teman atau lawan anda, kirimkan satu file berukuran kecil/sedang biar downloadnya gak terlalu lama, pada saat download tersebut, buka buka command promp

Start - Run - cmd

Ketik netstat -n

Tekan enter

Perhatikan gambar dibawah ini :

Perhatikan pesan TIME_WAIT dan SYN_SENT serta port 5101 (YM menggunakan port ini untuk mengirim data). Lihat IP Addressnya.Saturday, November 24, 2007

Menginstall VMWare di Ubuntu

Berikut saya coba memberikan guide bagi para pemula agar dapat menggunakan Windows atau OS lainnya di dalam UBuntu 5.10 atau bisa dicoba ke versi sebelumnya. Aplikasi yang digunakan memang tidak gratis alias bayar, nama Aplikasinya Virtual Machine. Dengan aplikasi ini seolah-olah ada komputer didalam komputer kita.

Virtual Machine ini sangat diperlukan jika kita membutuhkan aplikasi windows yang memang tidak bisa jalan normal di distro linux, atau jika kita sebagai developer yang memerlukan banyak OS untuk menguji coba aplikasi yang dibuat.

Jika kita menggunakan Mandriva, Fedora Core atau Suse mungkin sangat mudah menginstall VMWare, cukup dengan mendownload paket RPM dan tinggal menjalankan maka VMWare otomatis terinstall dan langsung dapat digunakan. Hanya saja untuk Ubuntu maupun Debian, tidak ada paket .Deb untuk VMware, tetapi jangan takut karena Ada paket lain yang bisa kita gunakan. Mudah-mudahan dengan mengikuti prosedur-prosedur berikut dapat membantu kita semua.

Berikut tahapan satu persatu hingga selesai :

1. Install paket Build Essential dengan mengggukan synaptic atau perintah berikut :

#apt-get install build-essential

2. Berikutnya install paket kernel header :

#apt-get install linux-headers-’versi kernel yang anda gunakan’

contoh : #apt-get install linux-headers-2.6.12-10-386

3. Ubuntu 5.10 secara default akan menginstall paket gcc 4.0, sedangkan Ubuntu di compile dengan menggunakan gcc versi 3.4.5, oleh karena itu kita harus menginstall paket gcc-3.4 dengan menggunakan perintah :

#apt-get install gcc-3.4

4. Kemudian install paket g++-3.4 dengan menggunakan perintah :

#apt-get install g++-3.4

5. Agar pada tahap installasi yang digunakan adalah gcc-3.4 maka perlu menambahkan perintah ;

#export CC=/usr/bin/gcc-3.4

5. Jika ke-4 langkah diatas sudah berhasil dilakukan maka berikutnya adalah download paket installasi VmWare yang berupa file tar.gz (source) di official websitenya (http://www.vmware.com). Jika sudah selesai lakukan perintah berikut :

#tar xvzf VMware-workstation-5.0.0-13124.tar.gz

#cd vmware-distrib

#./vmware-install.pl

ikuti langkah-langkahnya secara default dan ikuti sampai selesai, dan jika muncul pesan untuk menjalankan (vmware-config.pl), maka anda pilih no. Kemudian anda download patch yang dibuat khusus utk Vmware pada website (http://platan.vc.cvut.cz/ftp/pub/vmware/vmware-any-any-update96.tar.gz). Download file tersebut kemudian ekstrak dan jalankan melalui command perintah berikut :

#./runme.pl

Maka akan secara otomatis akan melanjutkan konfigurasi VmWare yang telah terinstall, dan proses installasi VMware telah selesai dilakukan. Untuk menjalankannya dengan menggunakan command :

#vmware

Atau dapat melalui menu Application –> System Tools –> VMware Wokrstation

Based from http://wiki.ubuntu.comLinux Basic

1.1. Apakah Linux tepat untuk Anda ?

Anda ingin beralih dari DOS ke Linux? Ide Bagus! tapi hati hati, ada kemungkinan bahwa ini tidak akan berguna bagi Anda, IMHO, tidak ada komputer ataupun sistem operasi yang dikatakan sebagai komputer atau sistem operasi yang terbaik. Inilah yang membuat penulis tidak percaya bahwa Linux adalah solusi yang terbaik untuk setiap orang. Anda akan mendapat manfaat yang sangat besar dari Linux jika Anda menggunakan : pemrograman sw, internet,TeX,… dan sw teknikal secara umum. tapi jika Anda membutuhkan kebanyakan sw yang komersial, dan Anda merasakan seperti tidak belajar dan mengetikkan perintah perintah, silakan lihat ke lain tempat. Linux untuk sekarang tidak semudah Windows ataupun Mac dalam penggunaan maupun pengkonfigurasiannya, Dalam peringatan ini ijinkan penulis memberitahukan kepada Anda bahwa penulis yakin 100% bahwa jika anda termasuk dalam tipe pengguna yang tepat Anda akan mendapatkan dalam Linux, bahwa komputer Anda adalah komputer nirvana (sangat nyaman dan menyenangkan). Ini semua bergantung pada Anda. Dan ingat bahwa Linux + Windows/DOS dapat berjalan dengan baik pada satu mesin prasyarat untuk howto ini: penulis akan menganggap bahwa :

-

Anda telah mengetahui dasar dari konsep dan perintah perintah dos.

-

Linux, dan mungkin Xwindows, telah terinstall pada komputer Anda.

-

shell Anda—yang setara dengan COMMAND.COM—adalah bash

- Dan Anda mengerti bahwa HOWTO ini belum komplit. Untuk informasi lebih lanjut, silahkan baca ”Linux Installation and Getting Startted” karangan Matt Wellsh atau ”Linux User Guide” karangan Larry Greenfield di . HOWTO ini adalah pembaharuan dari “From Dos to Linux - Quick” mini howtto

1.2. Sekarang Apa lagi yaa?.

Begini ceritanya. Anda menginstall Linux dan program program yang dibutuhkan pada PC Anda, dan Anda buat sendiri account untuk Anda (jika tidak, ketikkan adduser sekarang!) dan Linux sudah berjalan. Anda sudah memasukkan name dan password. Dan sekarang Anda lihat pada layar monitor dan berpikir : “Sudah, sekarang saya mau apa lagi yaa?”Sekarang, jangan putus asa, sekarang Anda siap mengerjakan seperti yang Anda kerjakan jika bekerja dengan DOS, dan bahkan lebih lagi. Jika anda menjalankan DOS, Anda pasti akan mengerjakan sbb:

-

menjalankan program dan menciptakan, mengkopy, menampilkan, menghapus, mencetak, mengganti namafile.

-

men-’CD’ , men-’MD’, men-’RD’ , men-’DIR’ direktori Anda

-

memformat disk, dan mengkopi dari dan ke disk tsb.

-

mengotak-atik CONFIG.SYS ataupun AUTOEXEC.BAT

-

Menulis .BAT file dan atau bermain dengan program Qbasic

-

menghabiskan space hard disk hingga tinggal 1% lagi dan Anda tentunya akan senang, bahwa semua itu dapat dilakukan di Linux

- Linux dalam gaya dan caranya itu mirip dengan DOS. Dibawah DOS, rata-rata pemakai menggunakan sangat sedikit dari 100 lebih perintah-perintah yang tersedia: sama seperti Linux

Beberapa hal sebelum mulai:

-

Cara keluar dari Linux, Untuk keluar dari Linux, jika Anda melihat layar mode teks, tekan CTRL-ALT-DEL, tunggu sebentar agar system menyelesaikan prosesnya hingga semuanya oke, baru matikan komputer Anda. Jika anda bekerja dibawah sistem window, tekan CTRL-ALT-BACKSPACE dahulu, baru kemudian CTRL-ALT-DEL. Hindari untuk mematikan komputer atau mereset komputer secara langsung, tanpa melakukan proses shutdown, ini kemungkinan akan menyebabkan kerusakkan pada filesystem.

- Tidak seperti DOS, Linux mempunyai mekanisme sekuriti yang terintegrasi,masing masing user mempunyai hak tersendiri. File dan direktori mempunyai jenis hak akses yang berbeda. Beberapa file tidak dapat diakses oleh user biasa. (silakan lihat bagian “Hak Akses” (baca: permissions)). Dan hanya user dengan nama login “root” yang mempunyai kekuatan penuh. (ini disebut sebagai administrator sistem, dan jika Anda mengerjakan di PC anda sendiri maka anda akan menjadi root), Tidak seperti DOS yang mana mengijinkan user untuk mengakses seluruh isi harddisk Anda.

Anda tidak usah takut untuk melakukan eksperimen, bermain, dan mencoba sendiri. Anda dapat mendapatkan bantuan dengan mengetikkan pada prompt ( $ untuk prompt standar (user biasa), # untuk prompt root )

$ help

(ini akan menampilkan informasi tentang bash ), atau jika Anda ingin mendapatkan info tentang perintah tertentu ketikkan :

$ man command

yang mana jika Anda menginstall man pages, akan meminta manual pages yang berhubungan dengan perintah tsb. silakan coba:

$ apropos command$ whatis command

dan tekan ‘q’ untuk keluar.

-

kekuatan terbesar dan fleksibelitas dari unix terletak pada konsep yang sederhana dari pengalihan dan pemipaan, yang mana lebih canggih jika dibandingkan dengan DOS. Perintah yang sederhana dapat diberikan bersama sama untuk melakukan tugas yang kompleks, gunakan ciri khas ini!

- KONVENSI: <…> adalah sesuatu yang harus ditulis, kalau …] sesuatu yang bersifat opsional (boleh ada boleh tidak). Contoh :

$ tar -tf

dalam hal ini file.tar harus ditulis, tapi filepengalihan boleh ditulis boleh tidak ( bersifat opsional )

- “RMP” berarti silakan baca manual page (halaman manual) untuk keterangan lebih lanjut.

1.3. Untuk yang tidak sabar.

Ingin cepat ?

silakan lihat dibawah ini :

Jika Anda menginginkan lebih dari tabel perintah, silahkan ikuti bagian ini

2. File dan program.

2.1. File - file : pengertian dasar

Linux mempunyai filesystem— artinya struktur direktori dan file file yang terkandung di dalamnya. yang mana hal ini sangat mirip dengan DOS. File file mempunyai nama yang harus mengikuti peraturan khusus yang tersimpan dalam direktori, beberapa bisa dieksekusi (executable) dan diantaranya mempunyai perintah sebagai switch. Lebih lanjut, Anda dapat menggunakan karakter wildcard, pengalihan (redirection), danpemipaan (piping) : Dibawah ini akan menjelaskan perbedaan kecil dengan DOS :

-

Kalau di DOS, penamaan file hanya mengikuti aturan/bentuk 8.3 (8 karakter namafile dan 3 extension) contohnya NOTENOUG.TXT . Kalau di Linux kita akan dapat berbuat lebih baik. Jika Anda telah menginstall Linux dengan filesystem seperti ext2 atau umsdos. Anda dapat menggunakan nama yang lebih panjang (hingga 255 karakter) dan nama file bisa memiliki lebih dari satu titik. contohnya : This_is.a.VERY.long.filename (perhatikan huruf besar dan kecilnya)

-

Huruf besar dan huruf kecil pada perintah dan nama file adalah berbeda. Contohnya : FILENAME.tar.gz adalah berbeda dengan filename.tar.gz juga perhatikan : perintah ls akan salah jika dituliskan LS

- Tidak ada ekstension wajib spt .COM dan .EXE untuk program atau .BAT untuk Batchfile. file yg dapat dieksekusi (Executable file) akan ditandai dengan tanda asterisk contoh :

$ ls -Fletter.to.joe

cindy.jpg cjpg* I_am_a_dir/ my_1st_script* old~

file cjpg* dan my_1st_script* adalah file executable. kalau di DOS file backup akan berektensi .BAK kalau di Linux akan diberi tanda ‘~’ kalau file yang dimulai dengan tAnda titik (.) adalah file tersembunyi (hidden file). contohnya: file dengan nama .I.am.a.hidden.file tidak akan ditampilkan jika kita memberikan perintah ls

- program DOS menggunakan tanda / sebagai parameter/switch kalau Linux menggunakan tanda - atau — sebagai parameter/switch. Contoh : di dos menggunakan perintah dir /s kalau Linux menggunakan perintah ls -R catatan: ada program DOS spt pkzip, arj dan sebagainya yang menggunakan tAnda - sebagai parameter/switch, seperti parametergaya Unix.

2.2. Symbolic links (link/penghubungan secara simbolis)

Unix mempunyai beberapa jenis file yang tidak terdapat pada DOS, yaitu link secara simbol (symbolic link). Kita dapat berpikir bahwa symbolic link adalah pointer/penunjuk yang menunjuk ke suatu file atau direktori. dan ini dapat digunakan sebagai pengganti dari file atau direktori tersebut, hal ini mirip dengan shortcuts pada windows 95. contoh dari symbolic link adalah : /usr/X11, yang mana menunjuk pada /usr/X11R6, dev/modem yang mana menunjuk pada /dev/cua0 atau /dev/cua1. Untuk membuat symbolic link:

$ ln -s

contoh :

$ ln /usr/doc/g77/DOC g77manual.txt

sekarang Anda dapat menganggap g77manual.txt sebagai pengganti dari /usr/doc/g77/DOC.

2.3. Hak akses dan kepemilikan.

File file dan direktori dalam DOS mempunyai atribut atribut sbb : A (arsip), H (Tersembunyi/hidden), R (Read-only/hanya baca), dan S (System). dan di Linux hanya ada H dan R, sedangkan untuk hidden namafile dimulai dengan titik, dan untuk atribut Read-only, silakan baca : Didalam unix file mempunyai hak permisi akses (permission) , dan kepunyaan (owner), yang mana termasuk dalam grup, contoh :

$ ls -l /bin/ls -rwxr-xr-x 1 root bin 27281 Aug 15 1995 /bin/ls*

pada field pertama terdapat hak permisi dari file /bin/ls, yang mana kepunyaan dari root, group bin dan informasi informasi di sampingnya (Buku dari Matt adalah untuk tujuan ini ), dan ingatlah bahwa -rwxr-xr-x berarti (dari kiri ke kanan) : - adalah tipe file ( - = file biasa, d = direktori, l = link, dan sebagainya ); rwx adalah hak permisi akses untuk pemilik file (read/baca, write/tulis, execute/eksekusi). r-x adalah hak permisi akses untuk group dari pemilik file (read/baca, execute/ekse kusi). (penulis akan menjelaskan konsep dari group, tapi Anda akan tetap dapat bertahan hidup tanpa ini, selama Anda masih pemula ![]() r-x adalah hak permisi akses untuk semua pengguna yang lain (read/baca,execute/eksekusi) Inilah yang menyebabkan kenapa Anda tidak dapat menghapus file /bin/ls jika tidak sebagai root. Anda tidak mempunyai hak tulis untuk melakukannya. Untuk melakukan perubahan hak akses terhadap suatu file, perintahnya adalah :

r-x adalah hak permisi akses untuk semua pengguna yang lain (read/baca,execute/eksekusi) Inilah yang menyebabkan kenapa Anda tidak dapat menghapus file /bin/ls jika tidak sebagai root. Anda tidak mempunyai hak tulis untuk melakukannya. Untuk melakukan perubahan hak akses terhadap suatu file, perintahnya adalah :

$ chmod

dimana who adalah u (user, yaitu pemilik), g (group), o (other/yg lain), dan X adalah tanda + atau - , perm adalah r (read), w (write),x (execute). Contoh:

$ chmod u+x file

ini adalah untuk mengeset file menjadi executeble terhadap pemiliknya, atau bisa disingkat menjadi

chmod +x file $ chmod go-wx file

ini adalah untuk menghilangkan hak write dan execute dari group dan other.

$ chmod ugo+rwx file

ini memberikan hak read, write, dan execute kepada semua orang.

# chmod +s file

ini membuat sesuatu yang dinamakan file “setuid” atau “suid” — yaitu file yang mana setiap orang dapat mengakses dengan hak root. Jalan pintas untuk mengeset hak permisi adalah dengan menggunakan angka, rwxr-xr-x dapat dituliskan 755 ( setiap angka menunjukkan bit-bit: — adalah 0, –x adalah 1, -w- adalah 2, -wx adalah 3 dst ). Ini terlihat sulit tapi dengan sedikit latihan Anda akan memahami konsep ini. Root disebut superuser, yang dapat merubah hak permisi akses dari setiap orang. untuk lebih jelas tentang ini — RMP ( Baca manual pagenya ! )

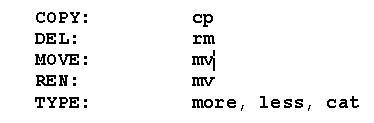

2.4. Menterjemahkan perintah dari DOS ke LINUX Dikiri adalah perintah DOS, dan perintah Linux di kanannya

pengalihan dan pemipaan: < > >> | Wildcards: * ?nul: /dev/nullprn, lpt1: /dev/lp0 or /dev/lp1; lpr

Contoh

Catatan :

-

* adalah karakter yang paling fleksibel, * mewakili semua file kecuali file hidden.

-

Ketika menggunakan perintah more, tekan SPASI untuk melihat semua file, mengijinkan menggunakan panah.

-

Tidak ada UNDELETE, maka dari itu berpikirlah dua kali sebelum menghapus

-

Tambahan tAnda < > >> nya DOS, Linux mempunyai 2> untuk mengalihkan pesan kesalahan (stderr), lebih lagi, 2>&1 untuk mengalihkan stderr ke stdout, dan 1>&2 untuk mengalihkan stdout ke stderr;

-

Linux mempunyai wildcard yang lain : yaitu []. gunakan: abc]* untuk mewakili file file yang dimulai dengan huruf a,b,c; *[I-N,1,2,3] mewakili file yang diakhiri dengan huruf : I,J,K,L,M,N,1,2,3 ;

-

Tidak seperti RENAME - nya DOS ; yaitu perintah mv *.xxx *.yyy tidak berlaku di Linux (tidak ada rename massal).

- menggunakan cp -i dan mv -i akan ditampilkan peringatan apabila akan terjadi penimpaan file (overwritten) thd file lain.

2.5. Menjalankan program: Multitasking dan pembahasan

Untuk menjalankan program, ketikkan nama program seperti jika Anda menjalankannya pada DOS, Jika direktori (pembahasan “direktori” ) tempat program berada, tertulis dalam PATH (pembahasan “System initialization”), program akan berjalan. Pengecualian: tidak seperti di DOS, di Linux program yang terletak di direktori aktif tidak dapat dijalankan kecuali direktori tsb termasuk dalam PATH, ketikkan ./proguntuk menjalankannya. ini adalah apa yang menjadi ciri khas baris perintah :

$ perintah -s1 -s2 -s3 … -sn par1 par2 par3…parn <> output

dimana -a1,…,-sn adalah switch program, dan par1,…,parn adalah parameter program, Anda dapat memberikan beberapa perintah dalam satu baris perintah dengan :

$ perintah1 ; perintah2 ; … ; perintahn

Itu semua adalah tentang menjalankan program, tapi lebih enak kalau kita pergi ke langkah yang lebih jauh, Salah satu alasan penting untuk menggunakan Linux adalah terletak pada multitasking-nya. Sistem operasi — yang dapat menjalankan beberapa program dalam waktu yang bersamaan. Anda dapat membawa suatu proses menuju ke latar belakang (background), dan meneruskan pekerjaan kita lebih jauh lagi. Lebih lagi, Linux mengijinkan Anda untuk mempunyai beberapa sesion, yang mana membuat kita seperti mempunyai beberapa komputer untuk bekerja dalam waktu yang sama ! untuk berpindah sesion 1..6 :

$ ALT+F1 … ALT+F6

untuk memulai sesion baru tanpa meninggalkan sesion yang aktif :

$ su -

contoh :

$ su – root

ini sangat berguna, ketika Anda membutuhkan untuk memount (memuat) disk (Pembahasan “Floppies”): umumnya hanya root yang dapat melakukannya. untuk mengakhiri sebuah sesion :

$ exit

jika ada pekerjaan yang terhenti, Anda akan diperingatkan.untuk menjalankan program sebagai foreground (latar depan):

$ namaprogram [-switches] [parameter] [<> output]

Untuk menjalankan program sebagai background (latar belakang)

$ namaprogram [-switches] [parameter] [<> output] & [123]

untuk mengenali proses yg berjalan digunakan angka (lihat dibawah ini,dan dengan PID 123 adalah sebagai contoh)) untuk melihat berapa proses yang sedang berjalan :

$ ps –a

Ini akan menampilkan daftar dari proses yang sedang berjalan. untuk menghentikan/membunuh suatu proses :

$ kill

Anda mungkin perlu untuk menghentikan/membunuh suatu proses jika anda tidak mengetahui bagaimana untuk keluar… ![]() Kadang kadang proses hanya akan terhenti/terbunuh oleh yang lain dengan memberikan perintah :

Kadang kadang proses hanya akan terhenti/terbunuh oleh yang lain dengan memberikan perintah :

$ kill -15

tambahan di sini, shell mengijinkan Anda untuk menghentikan ataupun menunda proses untuk sementara, mengirim proses ke background, membawa proses dari background ke foreground. Dalam konteks ini proses proses tersebut dinamakan “job” untuk mengetahui ada berapa banyak “job” :

$ jobs

ini akan menampilkan pekerjaan/job berdasarkan nomor job, bukan berdasarkan PID mereka. untuk menghentikan proses yang berjalan di foreground (tapi tidak selalu bisa) :

$ CTRL-C

untuk menunda proses yang berjalan di foreground (tapi tidak selalu bisa) :

$ CTRL-Z

untuk mengirim proses yang tertunda ke background (menjadi job):

$ bg

untuk membawa job ke foreground :

$ fg

untuk menghentikan/membunuh job:

$ kill <%job>

dimana job bisa bernilai 1,2,3,… , dengan menggunakan perintah ini, Anda dapat memformat disket, menggabungkan file file, mengkompilasi program, dan mengunzip arsip-arsip dalam waktu yang bersamaan. Bisakah Anda melakukannya di DOS ?? atau cobalah di Windows dan lihatlah perbedaan performa nya !

2.6. Menjalankan program di remote komputer. Untuk menjalankan program di remote komputer (remote mechine) yang mempunyai alamat : remote.bigone.edu, ketikkan :

$ telnet remote.bigone.edu

Setelah logging in, silakan jalankan program favorit Anda. tapi anda harus mempunyai account di remote komputer tersebut. jika Anda mempunyai X11, anda dapat menjalankan aplikasi-X (X-application) di remote komputer, dan menampilkannya di X-Screen Anda.Biarkan remote.bigone.edu menjadi x-remote komputer dan local.Linux.box menjadi mesin Linux Anda, untuk menjalankan program-X (program berbasis X-Win) yang ada di remote.bigone.edu dari local.Linux.box, ikuti langkah langkah berikut : nyalakan X11, lalu jalankan xterm atau emulator terminal lain yang sejenis, dan kemudian ketikkan :

$ xhost +remote.bigone.edu$ telnet remote.bigone.edu

setelah login masuk (logging in), ketikkan :

remote:$ DISPLAY=local.Linux.box:0:0remote:$ namaprogram &

(pengganti dari DISPLAY…, ada kemungkinan Anda untuk menuliskan setenv DISPLAY local.Linux.box:0.0. Ini tergantung pada remote shell. ) Yup ! sekarang nama program yang dipanggil akan segera dimulai di remote.bigone.edu dan akan ditampilkan pada komputer Anda.

3. Menggunakan Direktori

3.1. Pendahuluan tentang Direktori

Ada perbedaan antara file file dan direktori under DOS dan Linux. Untuk direktori root di DOS, disebut direktori / di Linux. Dengan cara yang sama, kumpulan atau rentetan direktori di DOS di pisahkan dengan tanda \ , sedangkan di Linux dengan tanda /Contoh :

DOS: c:\PAPERS\TI\MID_EOC.TEX

Linux: /home/deden/papers/ti/mid_eocene.tex

Seperti biasa, Direktori induk (parent directory) adalah current directory. Dan ingatlah bahwa sistem tidak mengijinkan kita untuk men- cd,rd, atau md di tempat sesuka kita Masing masing user akan dimulai pada home direktori masing masing, pada contoh diatas adalah

/home/deden

3.2. Hak permisi akses direktori (permission directory)

Direktori direktori di Linux juga mempunyai hak permisi akses. Seperti yang telah kita lihat di bagian “hak permisi akses dan kepunyaan”. Perhatikan direktori baik baik (user, group dan other). Untuk direktori, rx berarti Anda dapat men-cd ke direktori tsb dan w berarti anda dapat menghapus file di dalam direktori (sesuai dengan hak permisi file didalamnya), atau menghapus direktori itu sendiri.Contoh, untuk menjaga user lain agar tidak dapat mengintai

/home/deden/text $ chmod o-xrw /home/deden/text

3.3. Menterjemahkan perintah dari DOS ke Linux

Catatan :

1. Ketika menggunakan rmdir, direktori yang mau di hapus harus kosong, Untuk menghapus direktori dan semua yang terkandung didalamnya gunakan rm -R (hati hati ini resiko Anda)

2. karakter ‘~’ adalah bentuk pendek dari nama dari home direktori Anda, perintah cd atau cd ~ akan membawa Anda ke home direktori anda dimanapun Anda berada, dan perintah cd ~/tmp akan membawa anda menuju /home/home_anda/tmp

3. cd - akan mengembalikan Anda ke direktori terakhir sebelum current directory.

4. Floppy, Harddisk dan sejenisnya

4.1. Mengatur peralatan

Anda tidak usah berpikir tentang ini, tapi sebenarnya perintah DOS: FORMAT A: lebih banyak melakukan pekerjaan dari yang kita lihat, kenyataannya perintah FORMAT A: itu akan melakukan:

1. memformat disk secara fisik

2. menciptakan direktori A: (=menciptakan filesystem)

3. membuat disk dapat digunakan langsung oleh user (=me-mountdisk) tiga langgah diatas merupakan bagian bagian yang terpisah di Linux, Anda dapat menggunakan floppy yang mempunyai format ms-dos, meskipun banyak format format lain yang lebih baik dan tersedia bagi Linux —- Format ms-dos tidak mengijinkan Anda untuk mempunyai file yang namanya panjang. Sekarang ini adalah cara menyiapkan sebuah disket (Anda harus memulai session sebagai root) : untuk memformat stAndar disket/floppy 1.44 MB di drive A :

# fdformat /dev/fd0H1440

untuk membuat filesystem :

# mkfs -t ext2 -c /dev/fd0H1440

Atau

# mformat a:

untuk membuat filesystem MS-DOS. Dan sebelum Anda dapat menggunakan disket, anda harus me-mount (memuat) disket terlebih dahulu. untuk me-mount disket :

# mount -t ext2 /dev/fd0 /mnt

Atau

# mount -t msdos /dev/fd0 /mnt

sekarang Anda dapat menempatkan file file ke dalam floppy/disket. Ketika semuanya sudah selesai, sebelum mengeluarkan disket anda harus men-unmount-nya terlebih dahulu. untuk men-unmount disket :

# umount /mnt

dan sekarang Anda dapat mengeluarkan disket tsb. Tentunya, anda anda melakukan fdformat dan mkfs hanya pada disket disket yang belum diformat (unformatted disk), yang belum pernah digunakan. Jika anda ingin menggunakan drive B, gunakan fd1H1440 dan fd1 sebagai pengganti dari fd0H1440 seperti contoh diatas. Semua yang Anda kerjakan dengan A: atau B: sekarang akan digantikan dengan /mnt Contoh :

Apa yang berlaku bagi disket/floppy juga berlaku untuk alat alat yang lain; dilain hal mungkin Anda ingin me-mount harddisk lain atau CD-ROM, Dan ini adalah cara me-mount CD-ROM : # mount -t iso9660 /dev/cdrom /mnt ini adalah cara biasa untuk memount disk Anda, tapi ada trik trik yang tersimpan. setiap user dapat diijinkan untuk me-mount peralatan peralatan tsb, caranya : Login sbg root, lalu ciptakan direktori /mnt/a , /mnt/a: dan /mnt/cdrom tambahkan baris dibawah ini di file /etc/fstab : /dev/cdrom /mnt/cdrom iso9660 ro,user,noauto 0 0

/dev/fd0 /mnt/a: msdos user,noauto 0 0

/dev/fd0 /mnt/a ext2 user,noauto 0 0

Sekarang untuk me-mount DOS floppy, floppy ext2, dan CD-ROM caranya :

$ mount /mnt/a:$ mount /mnt/a$ mount /mnt/cdrom

sekarang /mnt/a, /mnt/a: dan /mnt/cdrom dapat diakses oleh setiap user, dan penulis menemukan bahwa untuk menulis di /mnt/a tidak usah menjadi root. Dan dibawah ini adalah hal penting untuk dilakukan :

# mount /mnt/a

# chmod 777 /mnt/a

# umount /mnt/a

Dan ingatlah bahwa mengijinkan setiap orang untuk memount disk terkadang akan menimbulkan celah di dalam lubang keamanan, hati hati.