1. Pendahuluan 1.1. Apakah Linux tepat untuk Anda ?

Anda ingin beralih dari DOS ke Linux? Ide Bagus! tapi hati hati, ada kemungkinan bahwa ini tidak akan berguna bagi Anda, IMHO, tidak ada komputer ataupun sistem operasi yang dikatakan sebagai komputer atau sistem operasi yang terbaik. Inilah yang membuat penulis tidak percaya bahwa Linux adalah solusi yang terbaik untuk setiap orang. Anda akan mendapat manfaat yang sangat besar dari Linux jika Anda menggunakan : pemrograman sw, internet,TeX,… dan sw teknikal secara umum. tapi jika Anda membutuhkan kebanyakan sw yang komersial, dan Anda merasakan seperti tidak belajar dan mengetikkan perintah perintah, silakan lihat ke lain tempat. Linux untuk sekarang tidak semudah Windows ataupun Mac dalam penggunaan maupun pengkonfigurasiannya, Dalam peringatan ini ijinkan penulis memberitahukan kepada Anda bahwa penulis yakin 100% bahwa jika anda termasuk dalam tipe pengguna yang tepat Anda akan mendapatkan dalam Linux, bahwa komputer Anda adalah komputer nirvana (sangat nyaman dan menyenangkan). Ini semua bergantung pada Anda. Dan ingat bahwa Linux + Windows/DOS dapat berjalan dengan baik pada satu mesin prasyarat untuk howto ini: penulis akan menganggap bahwa :

-

Anda telah mengetahui dasar dari konsep dan perintah perintah dos.

-

Linux, dan mungkin Xwindows, telah terinstall pada komputer Anda.

-

shell Anda—yang setara dengan COMMAND.COM—adalah bash

- Dan Anda mengerti bahwa HOWTO ini belum komplit. Untuk informasi lebih lanjut, silahkan baca ”Linux Installation and Getting Startted” karangan Matt Wellsh atau ”Linux User Guide” karangan Larry Greenfield di . HOWTO ini adalah pembaharuan dari “From Dos to Linux - Quick” mini howtto

1.2. Sekarang Apa lagi yaa?.

Begini ceritanya. Anda menginstall Linux dan program program yang dibutuhkan pada PC Anda, dan Anda buat sendiri account untuk Anda (jika tidak, ketikkan adduser sekarang!) dan Linux sudah berjalan. Anda sudah memasukkan name dan password. Dan sekarang Anda lihat pada layar monitor dan berpikir : “Sudah, sekarang saya mau apa lagi yaa?”Sekarang, jangan putus asa, sekarang Anda siap mengerjakan seperti yang Anda kerjakan jika bekerja dengan DOS, dan bahkan lebih lagi. Jika anda menjalankan DOS, Anda pasti akan mengerjakan sbb:

-

menjalankan program dan menciptakan, mengkopy, menampilkan, menghapus, mencetak, mengganti namafile.

-

men-’CD’ , men-’MD’, men-’RD’ , men-’DIR’ direktori Anda

-

memformat disk, dan mengkopi dari dan ke disk tsb.

-

mengotak-atik CONFIG.SYS ataupun AUTOEXEC.BAT

-

Menulis .BAT file dan atau bermain dengan program Qbasic

-

menghabiskan space hard disk hingga tinggal 1% lagi dan Anda tentunya akan senang, bahwa semua itu dapat dilakukan di Linux

- Linux dalam gaya dan caranya itu mirip dengan DOS. Dibawah DOS, rata-rata pemakai menggunakan sangat sedikit dari 100 lebih perintah-perintah yang tersedia: sama seperti Linux

Beberapa hal sebelum mulai:

-

Cara keluar dari Linux, Untuk keluar dari Linux, jika Anda melihat layar mode teks, tekan CTRL-ALT-DEL, tunggu sebentar agar system menyelesaikan prosesnya hingga semuanya oke, baru matikan komputer Anda. Jika anda bekerja dibawah sistem window, tekan CTRL-ALT-BACKSPACE dahulu, baru kemudian CTRL-ALT-DEL. Hindari untuk mematikan komputer atau mereset komputer secara langsung, tanpa melakukan proses shutdown, ini kemungkinan akan menyebabkan kerusakkan pada filesystem.

- Tidak seperti DOS, Linux mempunyai mekanisme sekuriti yang terintegrasi,masing masing user mempunyai hak tersendiri. File dan direktori mempunyai jenis hak akses yang berbeda. Beberapa file tidak dapat diakses oleh user biasa. (silakan lihat bagian “Hak Akses” (baca: permissions)). Dan hanya user dengan nama login “root” yang mempunyai kekuatan penuh. (ini disebut sebagai administrator sistem, dan jika Anda mengerjakan di PC anda sendiri maka anda akan menjadi root), Tidak seperti DOS yang mana mengijinkan user untuk mengakses seluruh isi harddisk Anda.

Anda tidak usah takut untuk melakukan eksperimen, bermain, dan mencoba sendiri. Anda dapat mendapatkan bantuan dengan mengetikkan pada prompt ( $ untuk prompt standar (user biasa), # untuk prompt root )

$ help

(ini akan menampilkan informasi tentang bash ), atau jika Anda ingin mendapatkan info tentang perintah tertentu ketikkan :

$ man command

yang mana jika Anda menginstall man pages, akan meminta manual pages yang berhubungan dengan perintah tsb. silakan coba:

$ apropos command$ whatis command

dan tekan ‘q’ untuk keluar.

-

kekuatan terbesar dan fleksibelitas dari unix terletak pada konsep yang sederhana dari pengalihan dan pemipaan, yang mana lebih canggih jika dibandingkan dengan DOS. Perintah yang sederhana dapat diberikan bersama sama untuk melakukan tugas yang kompleks, gunakan ciri khas ini!

- KONVENSI: <…> adalah sesuatu yang harus ditulis, kalau …] sesuatu yang bersifat opsional (boleh ada boleh tidak). Contoh :

$ tar -tf [> file_pengalihan]

dalam hal ini file.tar harus ditulis, tapi filepengalihan boleh ditulis boleh tidak ( bersifat opsional )

- “RMP” berarti silakan baca manual page (halaman manual) untuk keterangan lebih lanjut.

1.3. Untuk yang tidak sabar.

Ingin cepat ?

silakan lihat dibawah ini :

Jika Anda menginginkan lebih dari tabel perintah, silahkan ikuti bagian ini

2. File dan program.

2.1. File - file : pengertian dasar

Linux mempunyai filesystem— artinya struktur direktori dan file file yang terkandung di dalamnya. yang mana hal ini sangat mirip dengan DOS. File file mempunyai nama yang harus mengikuti peraturan khusus yang tersimpan dalam direktori, beberapa bisa dieksekusi (executable) dan diantaranya mempunyai perintah sebagai switch. Lebih lanjut, Anda dapat menggunakan karakter wildcard, pengalihan (redirection), danpemipaan (piping) : Dibawah ini akan menjelaskan perbedaan kecil dengan DOS :

-

Kalau di DOS, penamaan file hanya mengikuti aturan/bentuk 8.3 (8 karakter namafile dan 3 extension) contohnya NOTENOUG.TXT . Kalau di Linux kita akan dapat berbuat lebih baik. Jika Anda telah menginstall Linux dengan filesystem seperti ext2 atau umsdos. Anda dapat menggunakan nama yang lebih panjang (hingga 255 karakter) dan nama file bisa memiliki lebih dari satu titik. contohnya : This_is.a.VERY.long.filename (perhatikan huruf besar dan kecilnya)

-

Huruf besar dan huruf kecil pada perintah dan nama file adalah berbeda. Contohnya : FILENAME.tar.gz adalah berbeda dengan filename.tar.gz juga perhatikan : perintah ls akan salah jika dituliskan LS

- Tidak ada ekstension wajib spt .COM dan .EXE untuk program atau .BAT untuk Batchfile. file yg dapat dieksekusi (Executable file) akan ditandai dengan tanda asterisk contoh :

$ ls -Fletter.to.joe

cindy.jpg cjpg* I_am_a_dir/ my_1st_script* old~

file cjpg* dan my_1st_script* adalah file executable. kalau di DOS file backup akan berektensi .BAK kalau di Linux akan diberi tanda ‘~’ kalau file yang dimulai dengan tAnda titik (.) adalah file tersembunyi (hidden file). contohnya: file dengan nama .I.am.a.hidden.file tidak akan ditampilkan jika kita memberikan perintah ls

- program DOS menggunakan tanda / sebagai parameter/switch kalau Linux menggunakan tanda - atau — sebagai parameter/switch. Contoh : di dos menggunakan perintah dir /s kalau Linux menggunakan perintah ls -R catatan: ada program DOS spt pkzip, arj dan sebagainya yang menggunakan tAnda - sebagai parameter/switch, seperti parametergaya Unix.

2.2. Symbolic links (link/penghubungan secara simbolis)

Unix mempunyai beberapa jenis file yang tidak terdapat pada DOS, yaitu link secara simbol (symbolic link). Kita dapat berpikir bahwa symbolic link adalah pointer/penunjuk yang menunjuk ke suatu file atau direktori. dan ini dapat digunakan sebagai pengganti dari file atau direktori tersebut, hal ini mirip dengan shortcuts pada windows 95. contoh dari symbolic link adalah : /usr/X11, yang mana menunjuk pada /usr/X11R6, dev/modem yang mana menunjuk pada /dev/cua0 atau /dev/cua1. Untuk membuat symbolic link:

$ ln -s

contoh :

$ ln /usr/doc/g77/DOC g77manual.txt

sekarang Anda dapat menganggap g77manual.txt sebagai pengganti dari /usr/doc/g77/DOC.

2.3. Hak akses dan kepemilikan.

File file dan direktori dalam DOS mempunyai atribut atribut sbb : A (arsip), H (Tersembunyi/hidden), R (Read-only/hanya baca), dan S (System). dan di Linux hanya ada H dan R, sedangkan untuk hidden namafile dimulai dengan titik, dan untuk atribut Read-only, silakan baca : Didalam unix file mempunyai hak permisi akses (permission) , dan kepunyaan (owner), yang mana termasuk dalam grup, contoh :

$ ls -l /bin/ls -rwxr-xr-x 1 root bin 27281 Aug 15 1995 /bin/ls*

pada field pertama terdapat hak permisi dari file /bin/ls, yang mana kepunyaan dari root, group bin dan informasi informasi di sampingnya (Buku dari Matt adalah untuk tujuan ini ), dan ingatlah bahwa -rwxr-xr-x berarti (dari kiri ke kanan) : - adalah tipe file ( - = file biasa, d = direktori, l = link, dan sebagainya ); rwx adalah hak permisi akses untuk pemilik file (read/baca, write/tulis, execute/eksekusi). r-x adalah hak permisi akses untuk group dari pemilik file (read/baca, execute/ekse kusi). (penulis akan menjelaskan konsep dari group, tapi Anda akan tetap dapat bertahan hidup tanpa ini, selama Anda masih pemula  r-x adalah hak permisi akses untuk semua pengguna yang lain (read/baca,execute/eksekusi) Inilah yang menyebabkan kenapa Anda tidak dapat menghapus file /bin/ls jika tidak sebagai root. Anda tidak mempunyai hak tulis untuk melakukannya. Untuk melakukan perubahan hak akses terhadap suatu file, perintahnya adalah :

r-x adalah hak permisi akses untuk semua pengguna yang lain (read/baca,execute/eksekusi) Inilah yang menyebabkan kenapa Anda tidak dapat menghapus file /bin/ls jika tidak sebagai root. Anda tidak mempunyai hak tulis untuk melakukannya. Untuk melakukan perubahan hak akses terhadap suatu file, perintahnya adalah :

$ chmod

dimana who adalah u (user, yaitu pemilik), g (group), o (other/yg lain), dan X adalah tanda + atau - , perm adalah r (read), w (write),x (execute). Contoh:

$ chmod u+x file

ini adalah untuk mengeset file menjadi executeble terhadap pemiliknya, atau bisa disingkat menjadi

chmod +x file $ chmod go-wx file

ini adalah untuk menghilangkan hak write dan execute dari group dan other.

$ chmod ugo+rwx file

ini memberikan hak read, write, dan execute kepada semua orang.

# chmod +s file

ini membuat sesuatu yang dinamakan file “setuid” atau “suid” — yaitu file yang mana setiap orang dapat mengakses dengan hak root. Jalan pintas untuk mengeset hak permisi adalah dengan menggunakan angka, rwxr-xr-x dapat dituliskan 755 ( setiap angka menunjukkan bit-bit: — adalah 0, –x adalah 1, -w- adalah 2, -wx adalah 3 dst ). Ini terlihat sulit tapi dengan sedikit latihan Anda akan memahami konsep ini. Root disebut superuser, yang dapat merubah hak permisi akses dari setiap orang. untuk lebih jelas tentang ini — RMP ( Baca manual pagenya ! )

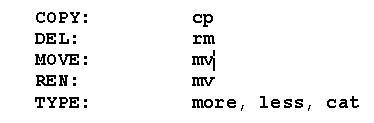

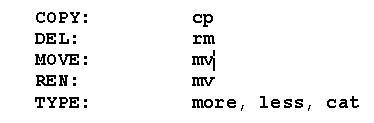

2.4. Menterjemahkan perintah dari DOS ke LINUX Dikiri adalah perintah DOS, dan perintah Linux di kanannya

pengalihan dan pemipaan: < > >> | Wildcards: * ?nul: /dev/nullprn, lpt1: /dev/lp0 or /dev/lp1; lpr

Contoh

Catatan :

-

* adalah karakter yang paling fleksibel, * mewakili semua file kecuali file hidden.

-

Ketika menggunakan perintah more, tekan SPASI untuk melihat semua file, mengijinkan menggunakan panah.

-

Tidak ada UNDELETE, maka dari itu berpikirlah dua kali sebelum menghapus

-

Tambahan tAnda < > >> nya DOS, Linux mempunyai 2> untuk mengalihkan pesan kesalahan (stderr), lebih lagi, 2>&1 untuk mengalihkan stderr ke stdout, dan 1>&2 untuk mengalihkan stdout ke stderr;

-

Linux mempunyai wildcard yang lain : yaitu []. gunakan: abc]* untuk mewakili file file yang dimulai dengan huruf a,b,c; *[I-N,1,2,3] mewakili file yang diakhiri dengan huruf : I,J,K,L,M,N,1,2,3 ;

-

Tidak seperti RENAME - nya DOS ; yaitu perintah mv *.xxx *.yyy tidak berlaku di Linux (tidak ada rename massal).

- menggunakan cp -i dan mv -i akan ditampilkan peringatan apabila akan terjadi penimpaan file (overwritten) thd file lain.

2.5. Menjalankan program: Multitasking dan pembahasan

Untuk menjalankan program, ketikkan nama program seperti jika Anda menjalankannya pada DOS, Jika direktori (pembahasan “direktori” ) tempat program berada, tertulis dalam PATH (pembahasan “System initialization”), program akan berjalan. Pengecualian: tidak seperti di DOS, di Linux program yang terletak di direktori aktif tidak dapat dijalankan kecuali direktori tsb termasuk dalam PATH, ketikkan ./proguntuk menjalankannya. ini adalah apa yang menjadi ciri khas baris perintah :

$ perintah -s1 -s2 -s3 … -sn par1 par2 par3…parn <> output

dimana -a1,…,-sn adalah switch program, dan par1,…,parn adalah parameter program, Anda dapat memberikan beberapa perintah dalam satu baris perintah dengan :

$ perintah1 ; perintah2 ; … ; perintahn

Itu semua adalah tentang menjalankan program, tapi lebih enak kalau kita pergi ke langkah yang lebih jauh, Salah satu alasan penting untuk menggunakan Linux adalah terletak pada multitasking-nya. Sistem operasi — yang dapat menjalankan beberapa program dalam waktu yang bersamaan. Anda dapat membawa suatu proses menuju ke latar belakang (background), dan meneruskan pekerjaan kita lebih jauh lagi. Lebih lagi, Linux mengijinkan Anda untuk mempunyai beberapa sesion, yang mana membuat kita seperti mempunyai beberapa komputer untuk bekerja dalam waktu yang sama ! untuk berpindah sesion 1..6 :

$ ALT+F1 … ALT+F6

untuk memulai sesion baru tanpa meninggalkan sesion yang aktif :

$ su -

contoh :

$ su – root

ini sangat berguna, ketika Anda membutuhkan untuk memount (memuat) disk (Pembahasan “Floppies”): umumnya hanya root yang dapat melakukannya. untuk mengakhiri sebuah sesion :

$ exit

jika ada pekerjaan yang terhenti, Anda akan diperingatkan.untuk menjalankan program sebagai foreground (latar depan):

$ namaprogram [-switches] [parameter] [<> output]

Untuk menjalankan program sebagai background (latar belakang)

$ namaprogram [-switches] [parameter] [<> output] & [123]

untuk mengenali proses yg berjalan digunakan angka (lihat dibawah ini,dan dengan PID 123 adalah sebagai contoh)) untuk melihat berapa proses yang sedang berjalan :

$ ps –a

Ini akan menampilkan daftar dari proses yang sedang berjalan. untuk menghentikan/membunuh suatu proses :

$ kill

Anda mungkin perlu untuk menghentikan/membunuh suatu proses jika anda tidak mengetahui bagaimana untuk keluar…  Kadang kadang proses hanya akan terhenti/terbunuh oleh yang lain dengan memberikan perintah :

Kadang kadang proses hanya akan terhenti/terbunuh oleh yang lain dengan memberikan perintah :

$ kill -15 $ kill -9

tambahan di sini, shell mengijinkan Anda untuk menghentikan ataupun menunda proses untuk sementara, mengirim proses ke background, membawa proses dari background ke foreground. Dalam konteks ini proses proses tersebut dinamakan “job” untuk mengetahui ada berapa banyak “job” :

$ jobs

ini akan menampilkan pekerjaan/job berdasarkan nomor job, bukan berdasarkan PID mereka. untuk menghentikan proses yang berjalan di foreground (tapi tidak selalu bisa) :

$ CTRL-C

untuk menunda proses yang berjalan di foreground (tapi tidak selalu bisa) :

$ CTRL-Z

untuk mengirim proses yang tertunda ke background (menjadi job):

$ bg

untuk membawa job ke foreground :

$ fg

untuk menghentikan/membunuh job:

$ kill <%job>

dimana job bisa bernilai 1,2,3,… , dengan menggunakan perintah ini, Anda dapat memformat disket, menggabungkan file file, mengkompilasi program, dan mengunzip arsip-arsip dalam waktu yang bersamaan. Bisakah Anda melakukannya di DOS ?? atau cobalah di Windows dan lihatlah perbedaan performa nya !

2.6. Menjalankan program di remote komputer. Untuk menjalankan program di remote komputer (remote mechine) yang mempunyai alamat : remote.bigone.edu, ketikkan :

$ telnet remote.bigone.edu

Setelah logging in, silakan jalankan program favorit Anda. tapi anda harus mempunyai account di remote komputer tersebut. jika Anda mempunyai X11, anda dapat menjalankan aplikasi-X (X-application) di remote komputer, dan menampilkannya di X-Screen Anda.Biarkan remote.bigone.edu menjadi x-remote komputer dan local.Linux.box menjadi mesin Linux Anda, untuk menjalankan program-X (program berbasis X-Win) yang ada di remote.bigone.edu dari local.Linux.box, ikuti langkah langkah berikut : nyalakan X11, lalu jalankan xterm atau emulator terminal lain yang sejenis, dan kemudian ketikkan :

$ xhost +remote.bigone.edu$ telnet remote.bigone.edu

setelah login masuk (logging in), ketikkan :

remote:$ DISPLAY=local.Linux.box:0:0remote:$ namaprogram &

(pengganti dari DISPLAY…, ada kemungkinan Anda untuk menuliskan setenv DISPLAY local.Linux.box:0.0. Ini tergantung pada remote shell. ) Yup ! sekarang nama program yang dipanggil akan segera dimulai di remote.bigone.edu dan akan ditampilkan pada komputer Anda.

3. Menggunakan Direktori

3.1. Pendahuluan tentang Direktori

Ada perbedaan antara file file dan direktori under DOS dan Linux. Untuk direktori root di DOS, disebut direktori / di Linux. Dengan cara yang sama, kumpulan atau rentetan direktori di DOS di pisahkan dengan tanda \ , sedangkan di Linux dengan tanda /Contoh :

DOS: c:\PAPERS\TI\MID_EOC.TEX

Linux: /home/deden/papers/ti/mid_eocene.tex

Seperti biasa, Direktori induk (parent directory) adalah current directory. Dan ingatlah bahwa sistem tidak mengijinkan kita untuk men- cd,rd, atau md di tempat sesuka kita Masing masing user akan dimulai pada home direktori masing masing, pada contoh diatas adalah

/home/deden

3.2. Hak permisi akses direktori (permission directory)

Direktori direktori di Linux juga mempunyai hak permisi akses. Seperti yang telah kita lihat di bagian “hak permisi akses dan kepunyaan”. Perhatikan direktori baik baik (user, group dan other). Untuk direktori, rx berarti Anda dapat men-cd ke direktori tsb dan w berarti anda dapat menghapus file di dalam direktori (sesuai dengan hak permisi file didalamnya), atau menghapus direktori itu sendiri.Contoh, untuk menjaga user lain agar tidak dapat mengintai

/home/deden/text $ chmod o-xrw /home/deden/text

3.3. Menterjemahkan perintah dari DOS ke Linux

Catatan :

1. Ketika menggunakan rmdir, direktori yang mau di hapus harus kosong, Untuk menghapus direktori dan semua yang terkandung didalamnya gunakan rm -R (hati hati ini resiko Anda)

2. karakter ‘~’ adalah bentuk pendek dari nama dari home direktori Anda, perintah cd atau cd ~ akan membawa Anda ke home direktori anda dimanapun Anda berada, dan perintah cd ~/tmp akan membawa anda menuju /home/home_anda/tmp

3. cd - akan mengembalikan Anda ke direktori terakhir sebelum current directory.

4. Floppy, Harddisk dan sejenisnya

4.1. Mengatur peralatan

Anda tidak usah berpikir tentang ini, tapi sebenarnya perintah DOS: FORMAT A: lebih banyak melakukan pekerjaan dari yang kita lihat, kenyataannya perintah FORMAT A: itu akan melakukan:

1. memformat disk secara fisik

2. menciptakan direktori A: (=menciptakan filesystem)

3. membuat disk dapat digunakan langsung oleh user (=me-mountdisk) tiga langgah diatas merupakan bagian bagian yang terpisah di Linux, Anda dapat menggunakan floppy yang mempunyai format ms-dos, meskipun banyak format format lain yang lebih baik dan tersedia bagi Linux —- Format ms-dos tidak mengijinkan Anda untuk mempunyai file yang namanya panjang. Sekarang ini adalah cara menyiapkan sebuah disket (Anda harus memulai session sebagai root) : untuk memformat stAndar disket/floppy 1.44 MB di drive A :

# fdformat /dev/fd0H1440

untuk membuat filesystem :

# mkfs -t ext2 -c /dev/fd0H1440

Atau

# mformat a:

untuk membuat filesystem MS-DOS. Dan sebelum Anda dapat menggunakan disket, anda harus me-mount (memuat) disket terlebih dahulu. untuk me-mount disket :

# mount -t ext2 /dev/fd0 /mnt

Atau

# mount -t msdos /dev/fd0 /mnt

sekarang Anda dapat menempatkan file file ke dalam floppy/disket. Ketika semuanya sudah selesai, sebelum mengeluarkan disket anda harus men-unmount-nya terlebih dahulu. untuk men-unmount disket :

# umount /mnt

dan sekarang Anda dapat mengeluarkan disket tsb. Tentunya, anda anda melakukan fdformat dan mkfs hanya pada disket disket yang belum diformat (unformatted disk), yang belum pernah digunakan. Jika anda ingin menggunakan drive B, gunakan fd1H1440 dan fd1 sebagai pengganti dari fd0H1440 seperti contoh diatas. Semua yang Anda kerjakan dengan A: atau B: sekarang akan digantikan dengan /mnt Contoh :

Apa yang berlaku bagi disket/floppy juga berlaku untuk alat alat yang lain; dilain hal mungkin Anda ingin me-mount harddisk lain atau CD-ROM, Dan ini adalah cara me-mount CD-ROM : # mount -t iso9660 /dev/cdrom /mnt ini adalah cara biasa untuk memount disk Anda, tapi ada trik trik yang tersimpan. setiap user dapat diijinkan untuk me-mount peralatan peralatan tsb, caranya : Login sbg root, lalu ciptakan direktori /mnt/a , /mnt/a: dan /mnt/cdrom tambahkan baris dibawah ini di file /etc/fstab : /dev/cdrom /mnt/cdrom iso9660 ro,user,noauto 0 0

/dev/fd0 /mnt/a: msdos user,noauto 0 0

/dev/fd0 /mnt/a ext2 user,noauto 0 0

Sekarang untuk me-mount DOS floppy, floppy ext2, dan CD-ROM caranya :

$ mount /mnt/a:$ mount /mnt/a$ mount /mnt/cdrom

sekarang /mnt/a, /mnt/a: dan /mnt/cdrom dapat diakses oleh setiap user, dan penulis menemukan bahwa untuk menulis di /mnt/a tidak usah menjadi root. Dan dibawah ini adalah hal penting untuk dilakukan :

# mount /mnt/a

# chmod 777 /mnt/a

# umount /mnt/a

Dan ingatlah bahwa mengijinkan setiap orang untuk memount disk terkadang akan menimbulkan celah di dalam lubang keamanan, hati hati.

4.2. Membackup/Kompres File

Sekarang Anda sudah tahu bagaimana menangani floppy dan lain lain. Dan hal lain yang perlu untuk kita ketahui adalah bagaimana caranya membackup.

Ada beberapa paket program yang dapat membantu anda, Tapi cara yang paling sederhana untuk dapat mengerjakan multi-volume adalah :

# tar -M -cvf /dev/fd0H1440 /dir_to_backup

Pastikan bahwa terdapat disket yang telah diformat di Disk Drive Anda, dan beberapa disket lain. Untuk me-restore (mengembalikan) hasil backup Anda, silakan masukkan disket pertama di disk drive dan lakukan :

# tar -M -xpvf /dev/fd0H1440

Sumber : “From Dos to Linux howto” ditulis oleh Guido Gonzato